Ahora que ya tenemos nuestra infraestructura de clave pública, llega la hora de desplegar los certificados a los usuarios. Por supuesto, como somos muy modernos, no vamos a utilizar la típica GPO y haremos el despliegue a través de Microsoft Intune.

Recordemos que gracias a Microsoft Intune, los usuarios no tienen que estar conectados a la red empresarial (físicamente o por VPN) y solo necesitan estar conectados Internet.

Pre-requisitos:

- Dominio de Active Directory

- Entidad de certificación empresarial

- Cuentas de usuario sincronizadas con Azure AD

- Dispositivos unidos a Azure AD o híbridos, e inscritos en Intune

Configurar la Entidad de certificación

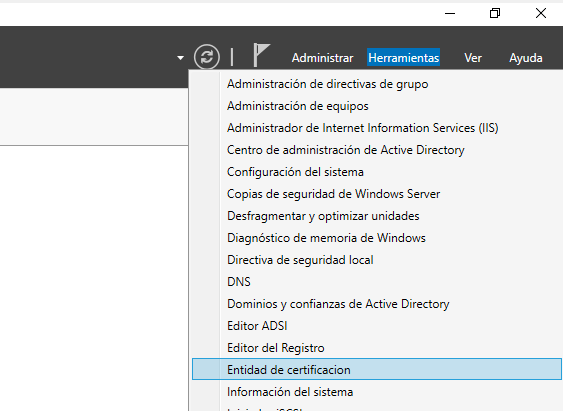

En el servidor en el que hemos configurado la entidad de certificación, abrimos la consola de Entidad de certificación. Para ello, desde el Administrador del servidor, pulsamos en Herramientas > Entidad de certificación.

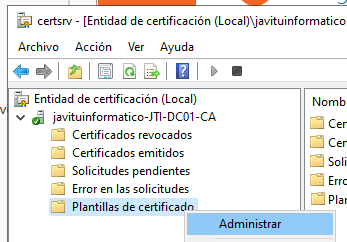

Abrimos el servidor en la barra de navegación izquierda y pulsamos con el botón secundario del ratón en Plantillas de certificados. Pulsamos en Administrar.

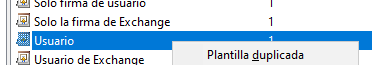

Buscamos la plantilla Usuario, pulsamos con el botón secundario sobre ella y hacemos clic en Plantilla duplicada.

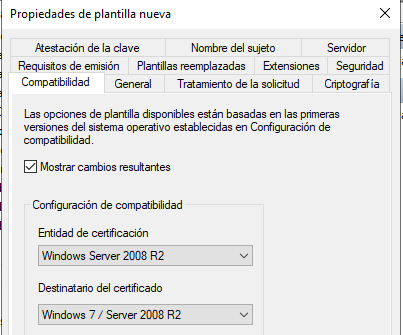

En la pestaña Compatibilidad, elevamos la entidad de certificación a Windows Server 2008 R2 y el destinatario a Windows 7/Windows Server 2008 R2.

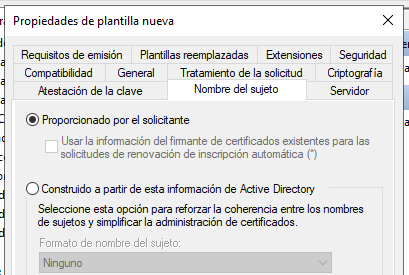

En la pestaña Nombre del sujeto, marcamos la opción «Proporcionado por el solicitante».

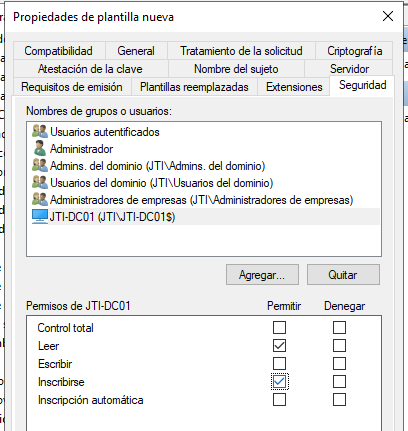

En la pestaña seguridad, añadimos la cuenta del servidor que vamos a utilizar con el conector de Intune. Para ello, pulsamos en Agregar y buscamos el nombre del servidor (en mi caso, JTI-DC01). Le damos permiso de Permitir para Leer e Inscribirse.

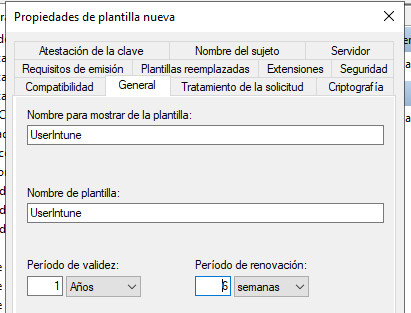

Por último, en la pestaña General le damos un nombre descriptivo como «UserIntune» tanto en el nombre para mostrar como en el nombre de la plantilla.

Finalmente, pulsamos Aceptar para cerrar las propiedades y guardar los cambios.

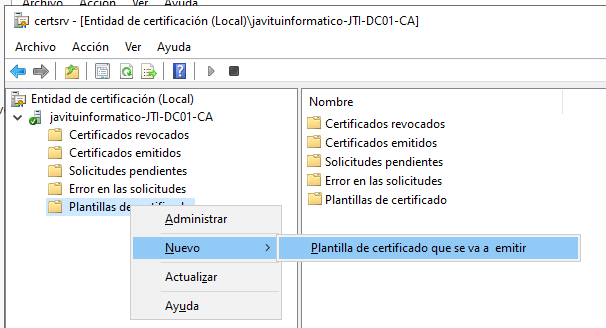

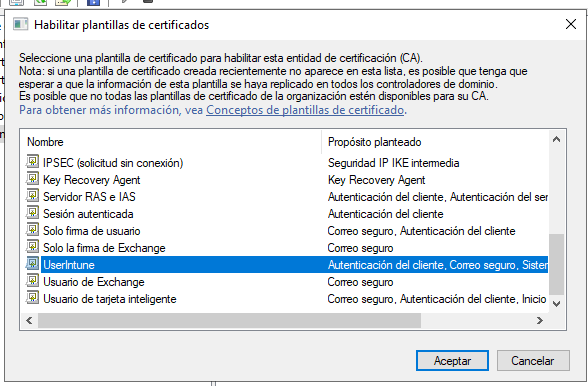

Ahora, de vuelta en la consola de Entidad de certificación, volvemos a pulsar con el botón secundario sobre «Plantillas de certificado» y pulsamos en Nuevo > Plantilla de certificado que se va a emitir.

Elegimos la plantilla que hemos creado antes y pulsamos en Aceptar.

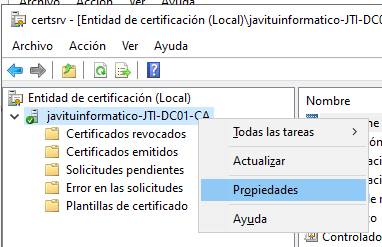

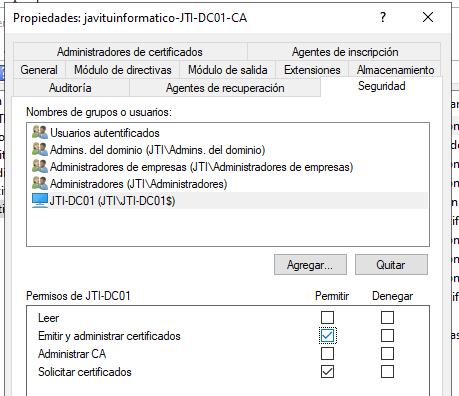

El siguiente paso es dar los permisos al servidor para que pueda emitir los certificados. Pulsamos con el botón secundario sobre la entidad de certificación y hacemos clic en Propiedades.

Vamos a la pestaña Seguridad e igual que antes agregamos la cuenta del dispositivo con los permisos para Solicitar certificados y Emitir y administrar certificados.

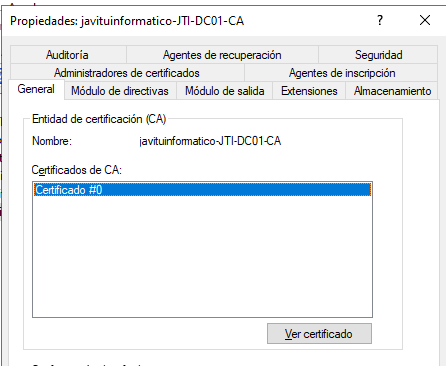

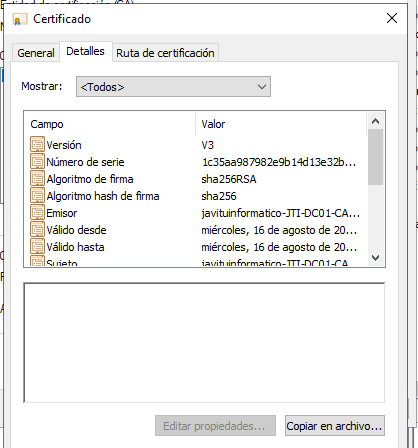

Además, aprovechamos para exportar el certificado raíz. Vamos a la pestaña General, seleccionamos el Certificado #0 y pulsamos en Ver certificado.

Vamos a la pestaña Detalles y pulsamos en Copiar en archivo…

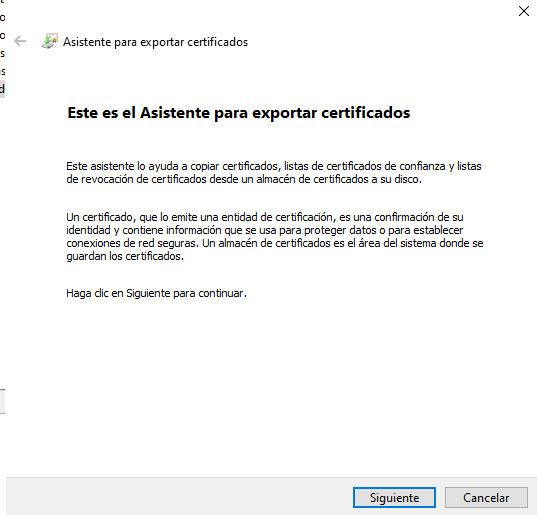

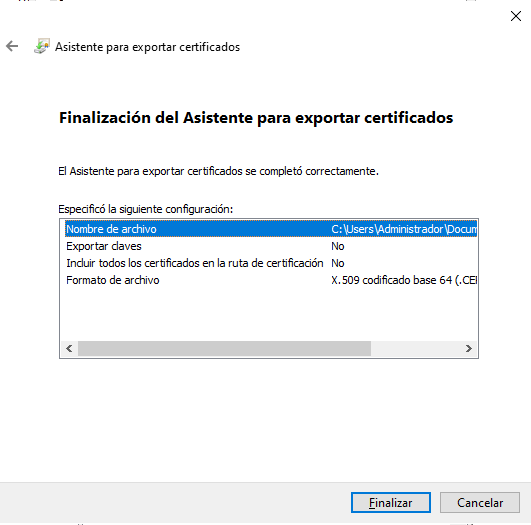

Se abrirá el asistente para exportar certificados. Pulsamos en Siguiente.

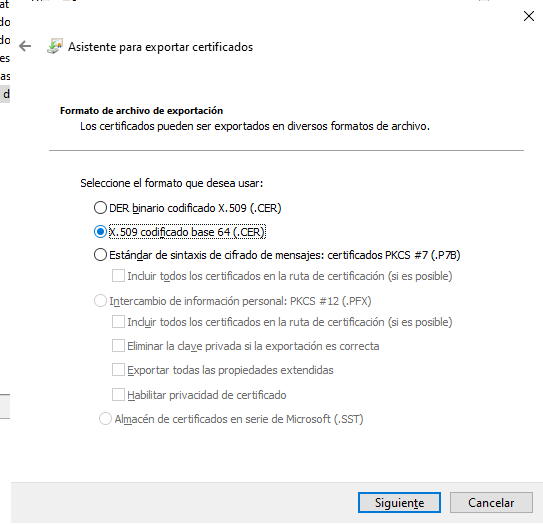

Elegimos el formato X.509 codificado base 64 y pulsamos Siguiente.

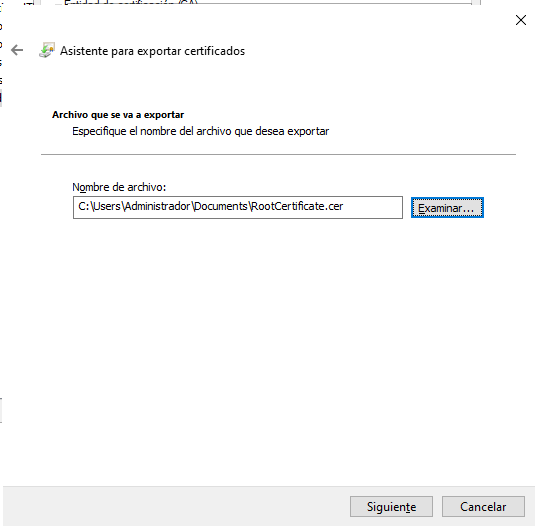

Elegimos la ruta donde vamos a guardar el certificado y pulsamos en Siguiente.

Por último, pulsamos en Finalizar.

Instalar el conector de Intune

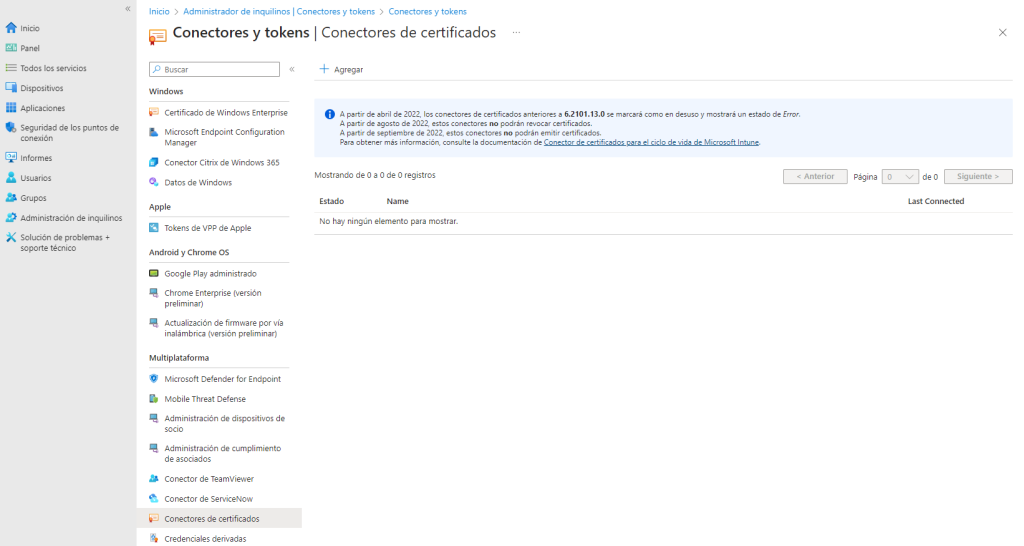

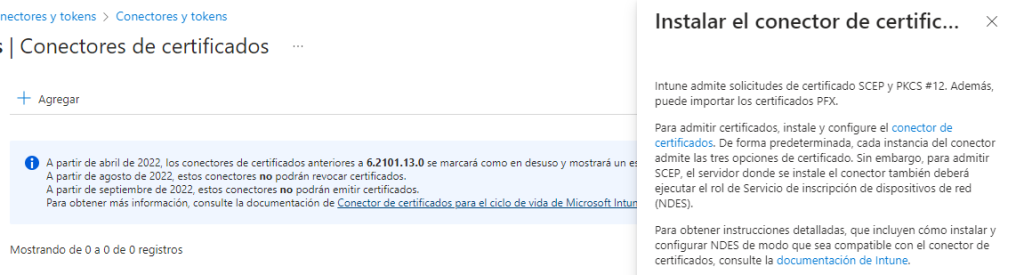

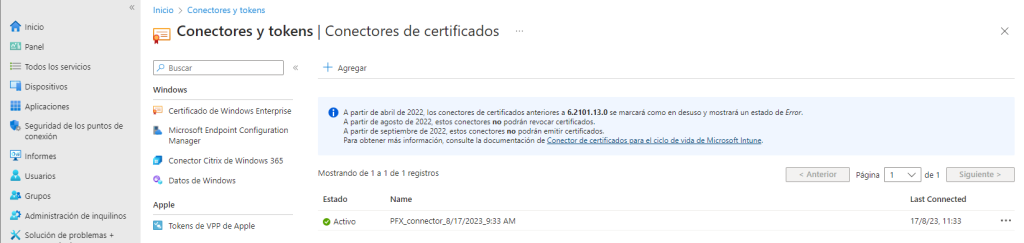

Ahora, llega el momento de instalar el conector de Intune. En el Centro de administración de Microsoft Intune, vamos a Administración de inquilinos > Conectores y tokens > Conectores de certificados.

Pulsamos en Agregar y, en el desplegable, hacemos clic en «Conector de certificados», que aparece con texto azul.

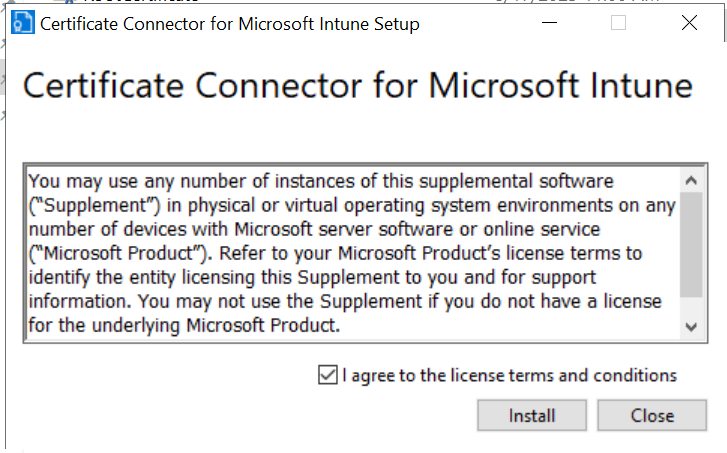

Descargamos el conector e iniciamos su instalación en el servidor de entidad de certificación. Aceptamos los términos y pulsamos en Instalar.

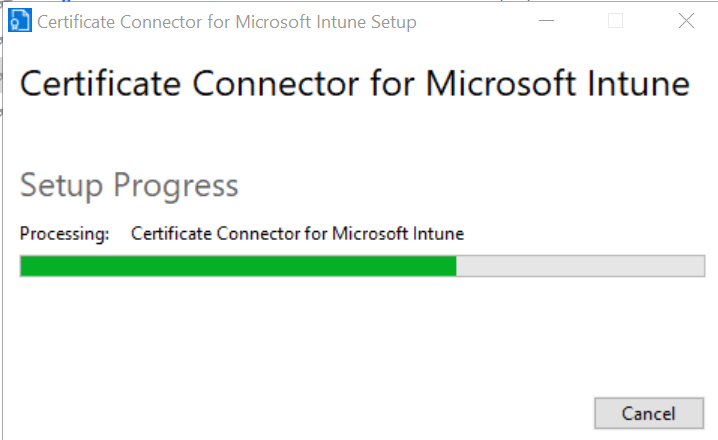

Esperamos a que se instale.

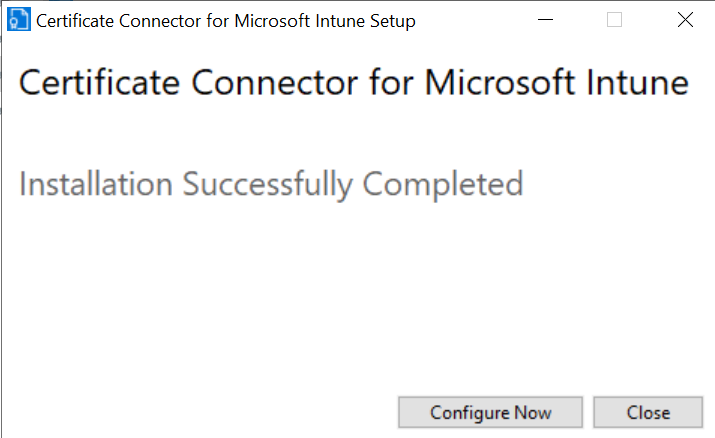

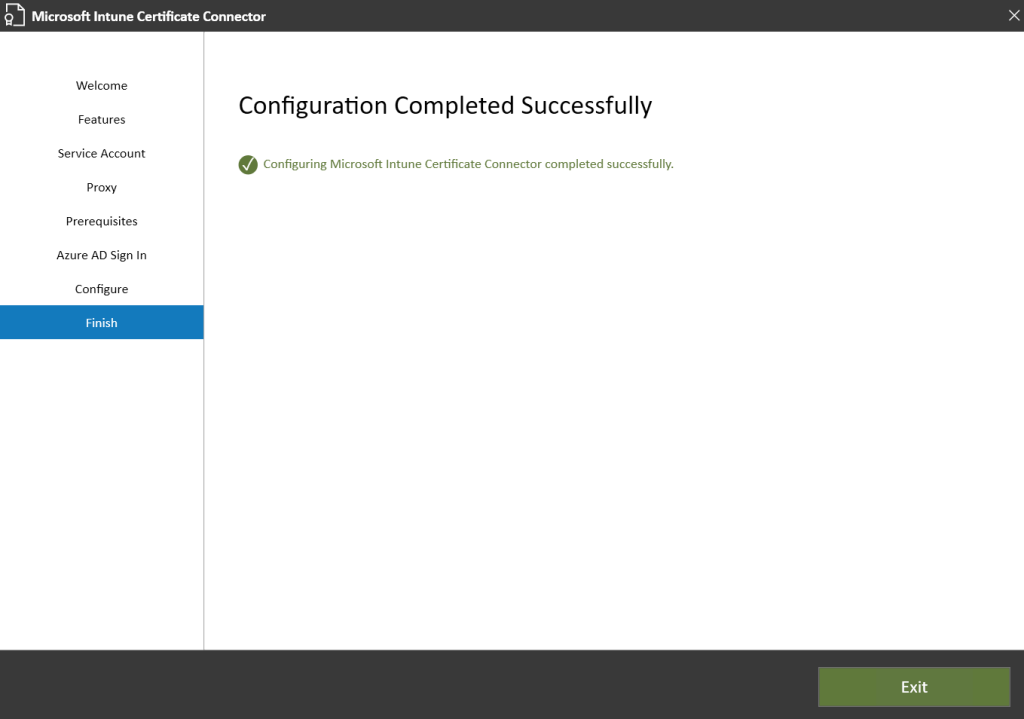

Si todo ha ido bien, nos dirá que la instalación se ha completado de forma exitosa. Pulsamos en Configurar ahora.

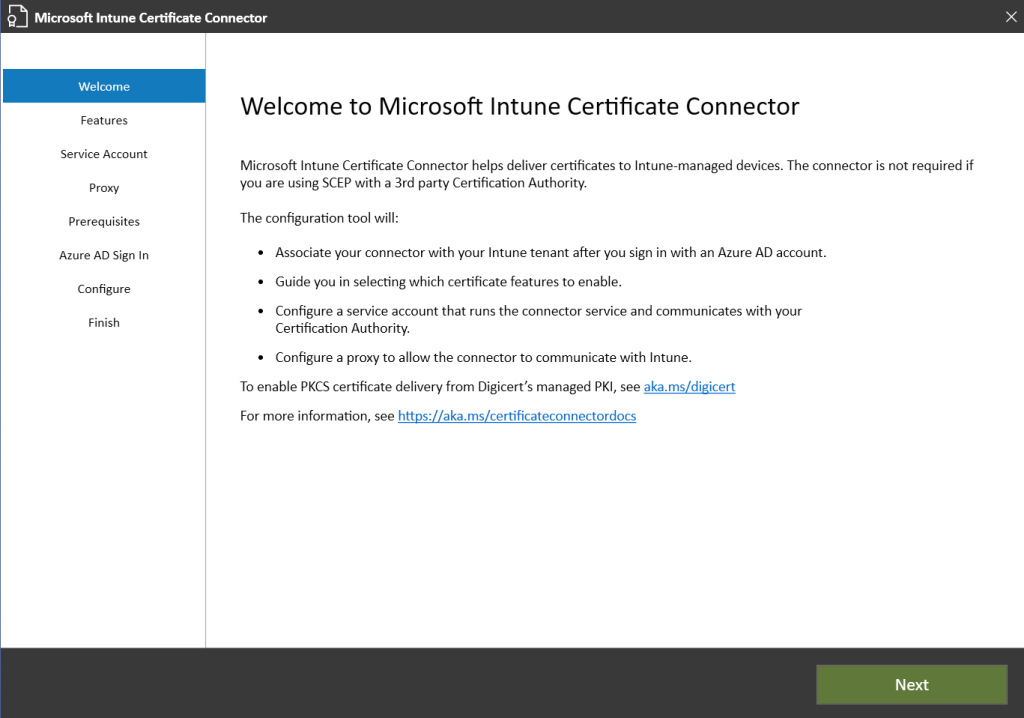

En la pantalla de bienvenida pulsamos en Siguiente.

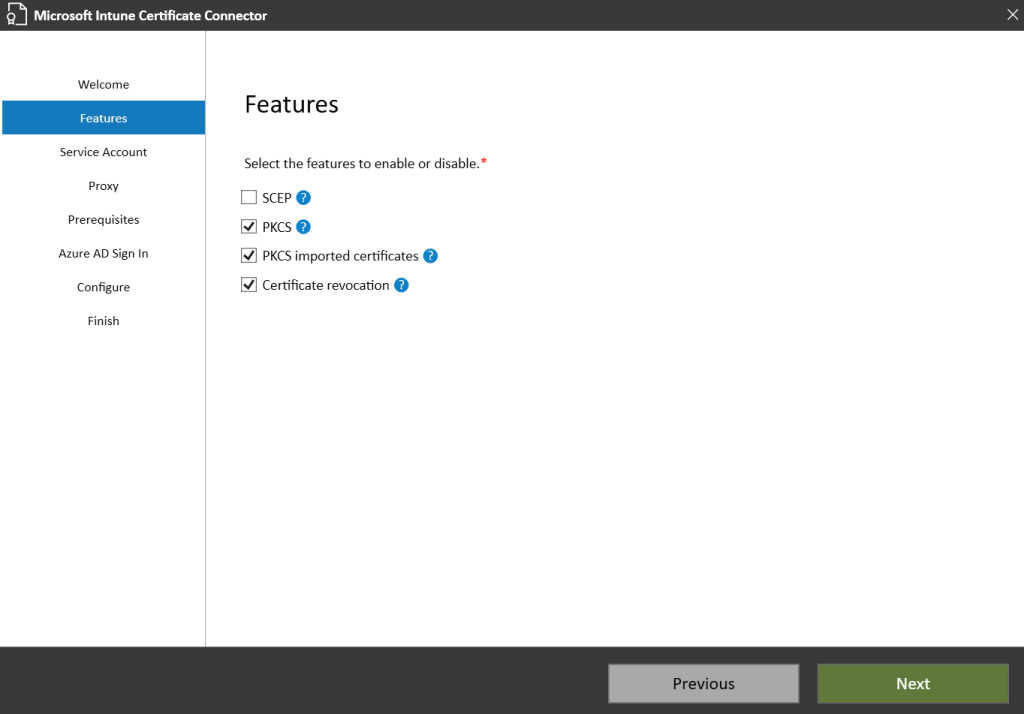

En cuanto a las características, marcamos PKCS, certificados importados PKCS y revocación de certificados. Pulsamos en Siguiente.

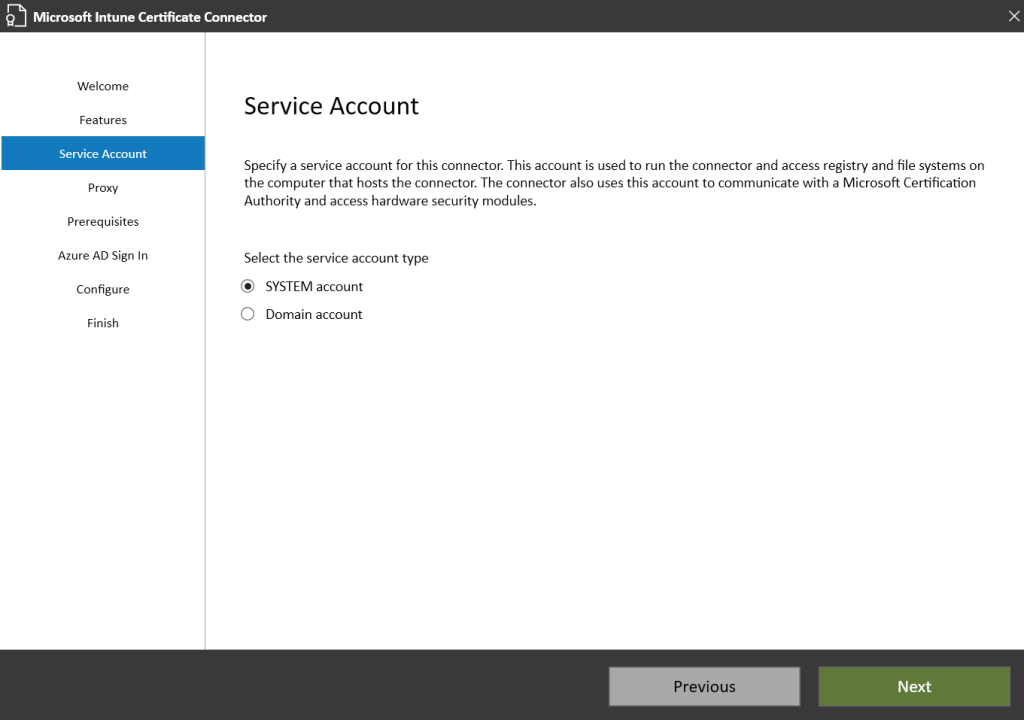

En cuanto a la cuenta de servicio, elegimos la cuenta SYSTEM. Pulsamos en Siguiente.

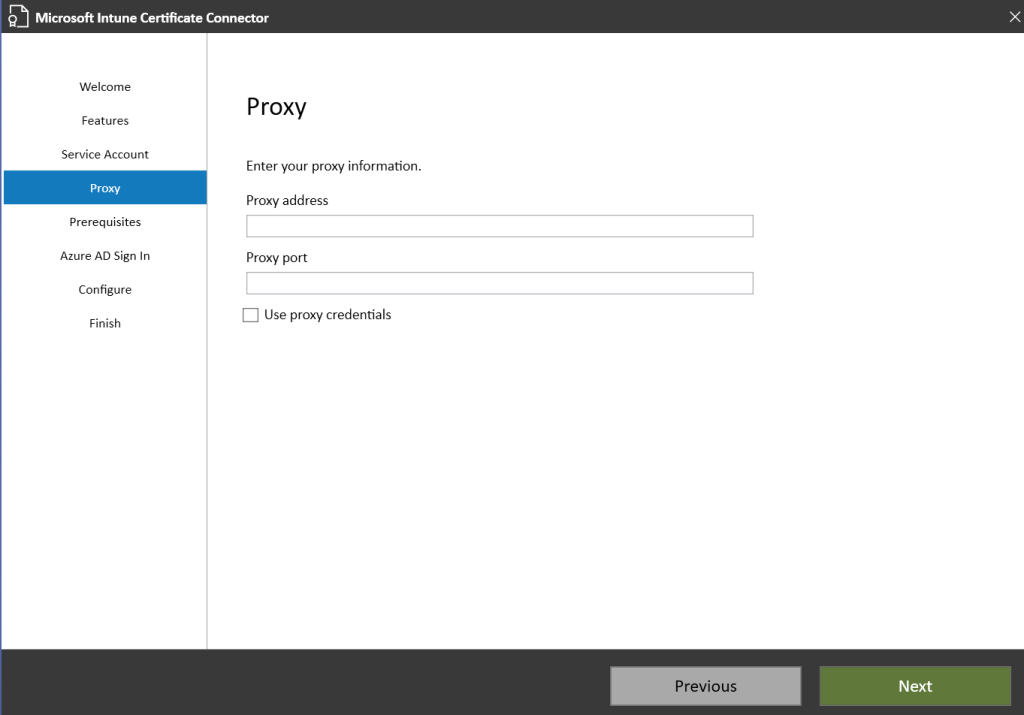

Introducimos los datos del Proxy si lo tuviésemos. Si no es el caso, pulsamos directamente en Siguiente.

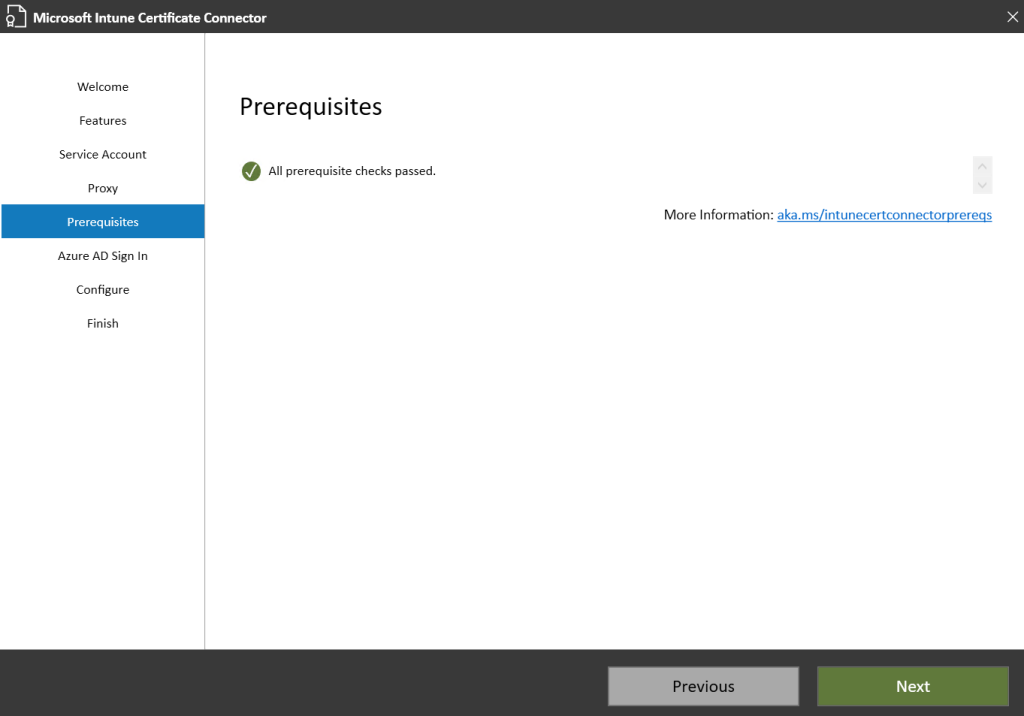

El instalador hará una verificación de los pre-requisitos. Pulsamos en Siguiente.

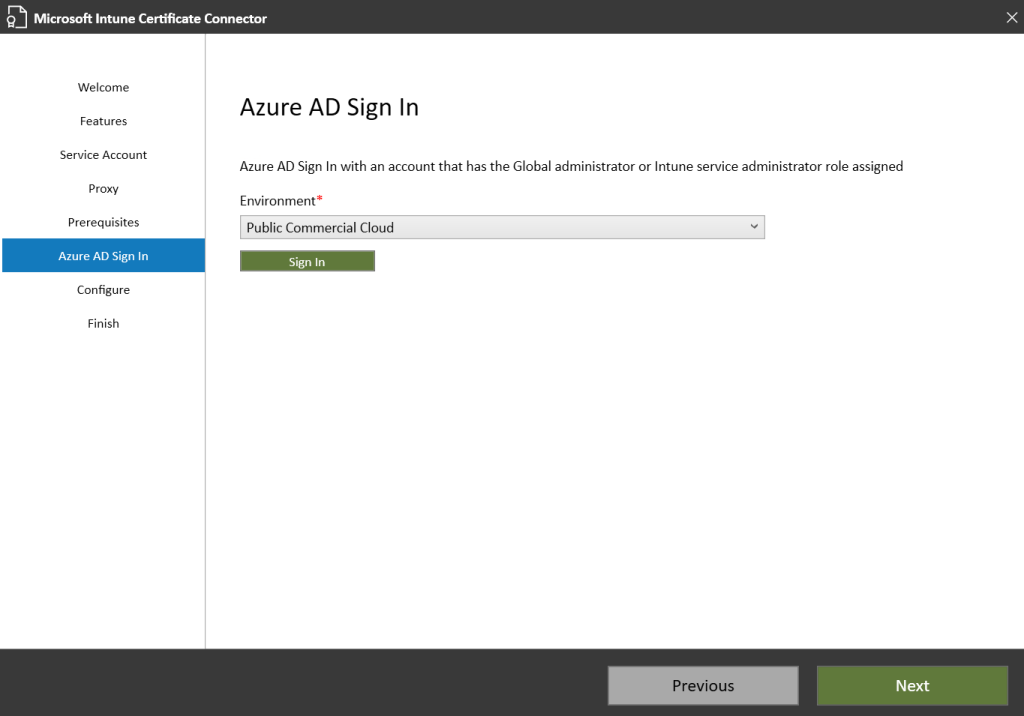

Pulsamos en Iniciar sesión e introducimos una cuenta de administrador de Intune o una cuenta de administrador global. Pulsamos en Siguiente.

Si la conexión es correcta, nos dirá que la configuración se ha completado. Pulsamos en Salir.

Ahora, en el Centro de administración de Microsoft Intune aparecerá el conector habilitado.

Desplegar el certificado raíz

La siguiente parte consiste en desplegar el certificado raíz que hemos exportado anteriormente. Para ello, vamos a utilizar un Perfil de configuración.

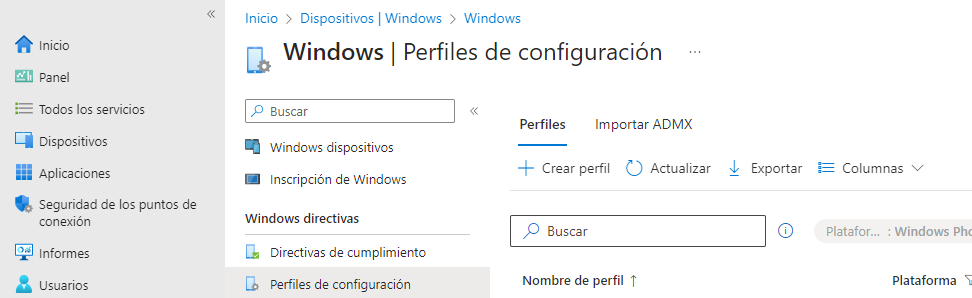

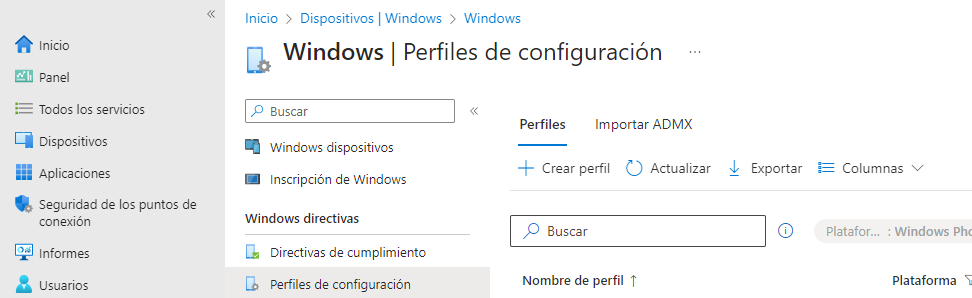

En el Centro de administración de Microsoft Intune, vamos a Dispositivos > Windows > Perfiles de configuración. Pulsamos en Crear perfil.

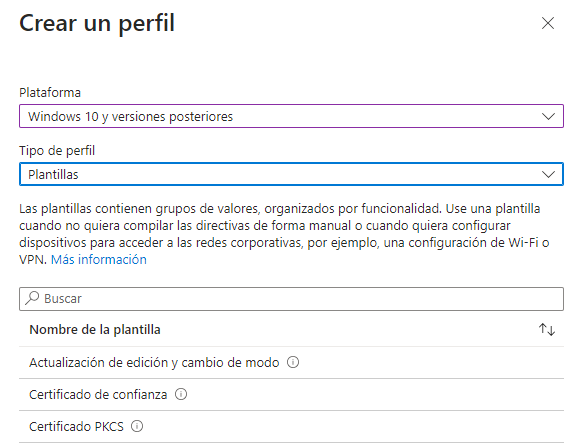

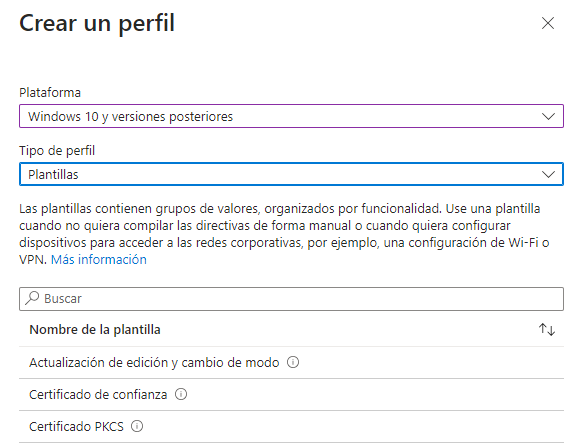

Como plataforma elegimos Windows 10 y tipo de perfil Plantilla. La plantilla será «Certificado de confianza».

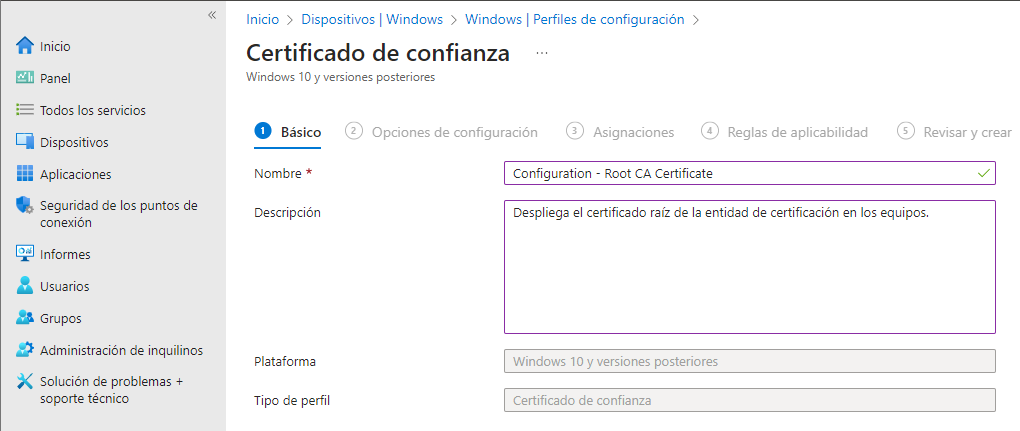

Le damos un nombre al perfil de configuración y escribimos la descripción.

Es importante dar una descripción a los perfiles de configuración para saber la finalidad de cada uno.

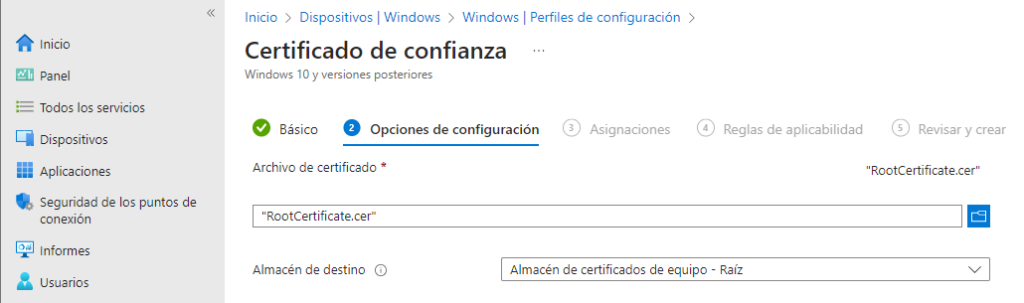

Elegimos el certificado que hemos exportado anteriormente y el almacén de destino será «Almacén de certificados de equipo – Raíz».

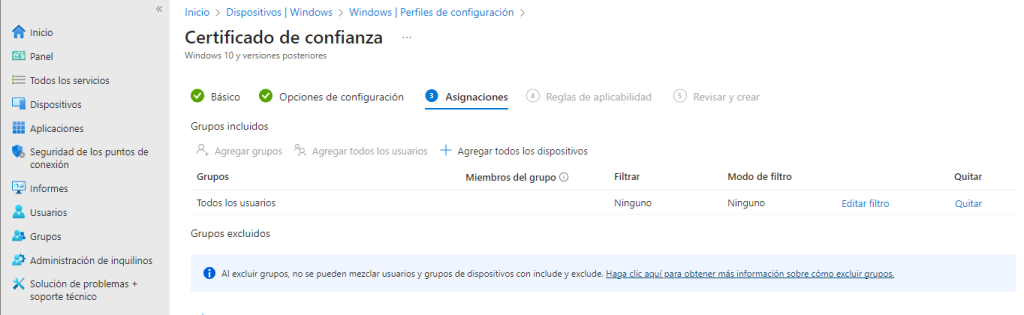

Asignamos el perfil de configuración a todos los usuarios o los grupos que nos interesen.

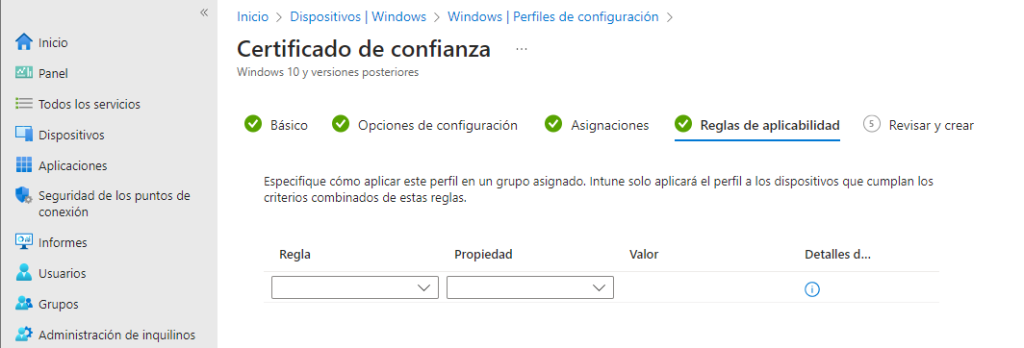

Especificamos las reglas de aplicabilidad si tuviésemos.

Revisamos y pulsamos en Crear

Desplegar los certificados de usuario

Por último, es la hora de desplegar los certificados. Por supuesto, no tendremos que ir usuario por usuario desplegando el certificado como antes. Será Intune el que «hable» con la entidad de certificación para solicitar el certificado por el usuario y será Intune el que envíe el certificado.

Creamos un segundo perfil de configuración.

En esta ocasión, elegimos la plantilla «Certificado PKCS».

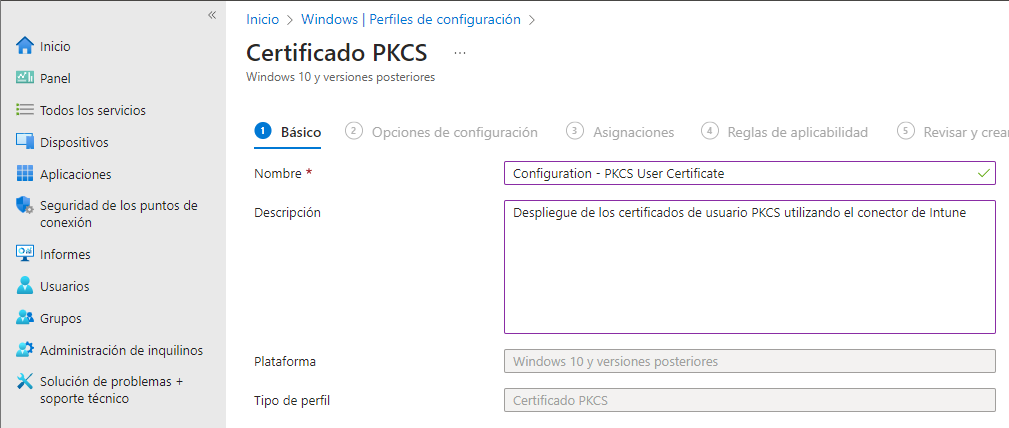

Le damos un nombre y descripción al perfil de configuración.

Los cambios que vamos a hacer son:

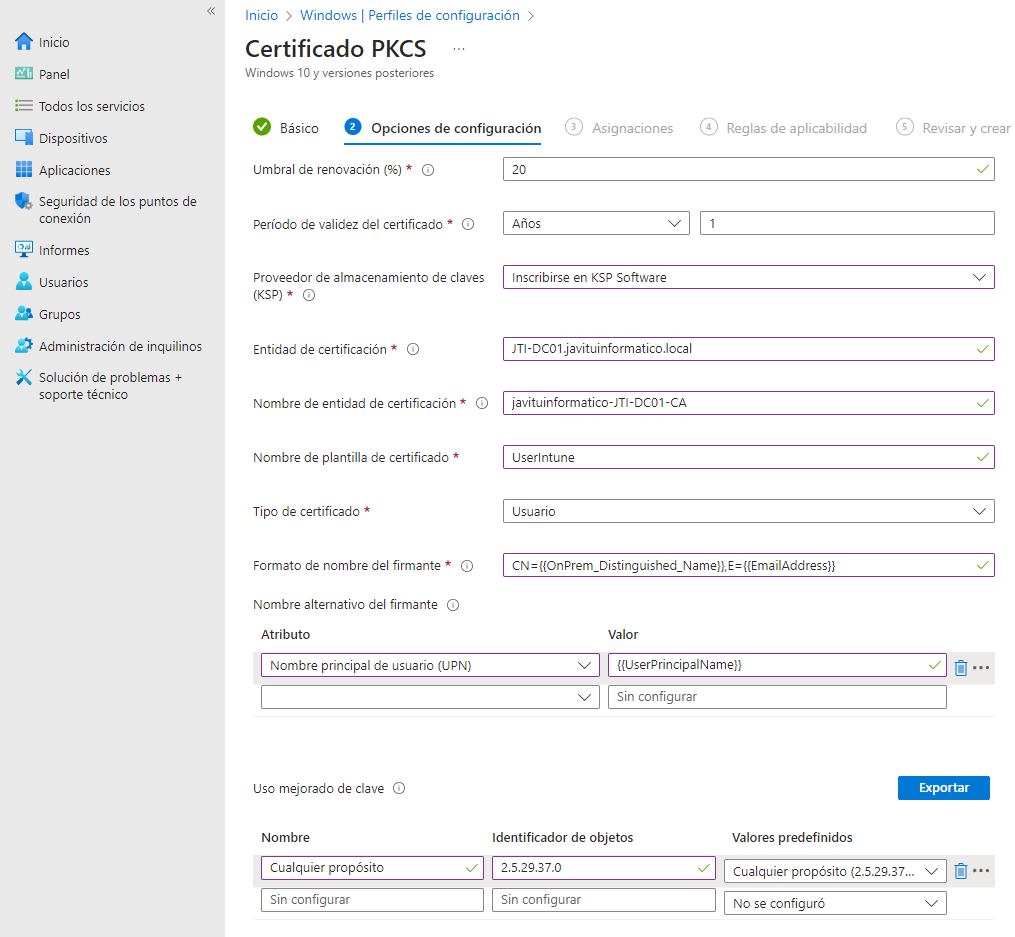

- Proveedor de almacenamiento de claves: Inscribirse en KSP Software.

- Entidad de certificación: Nombre FQDN del servidor de la entidad de certificación.

- Nombre de entidad de certificación: Nombre de la entidad, que no del servidor.

- Nombre de plantilla de certificación: El nombre que le dimos antes al duplicar la plantilla.

- Formato del nombre del firmante: CN={{OnPrem_DistinguishedName}},E={{EmailAddress}}

Solo debemos usar el OnPrem_Distinguished_Name si todas las identidades que administramos son híbridas. En caso contrario, debemos utilizar el UserName.

Como atributo elegimos el Nombre principal de usuario (UPN) asociado al valor {{UserPrincipalName}} y en los nombres, abrimos el desplegable de Valores predefinidos y elegimos «Cualquier propósito».

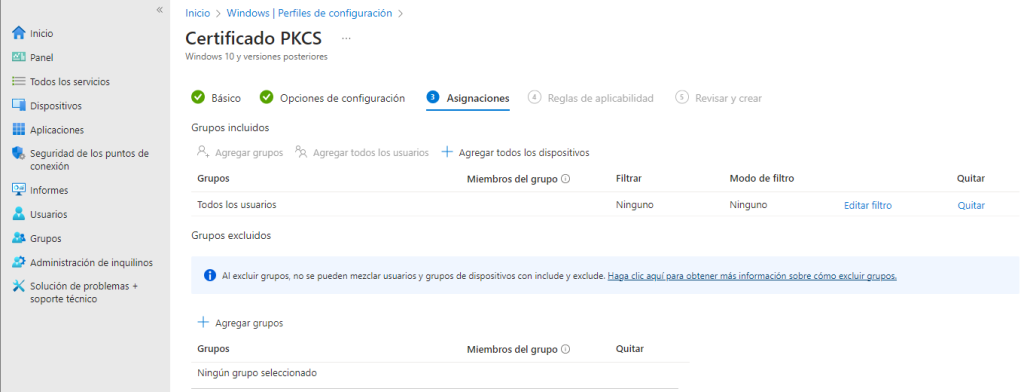

Asignamos el perfil de configuración a todos los usuarios o los grupos que nos interesen.

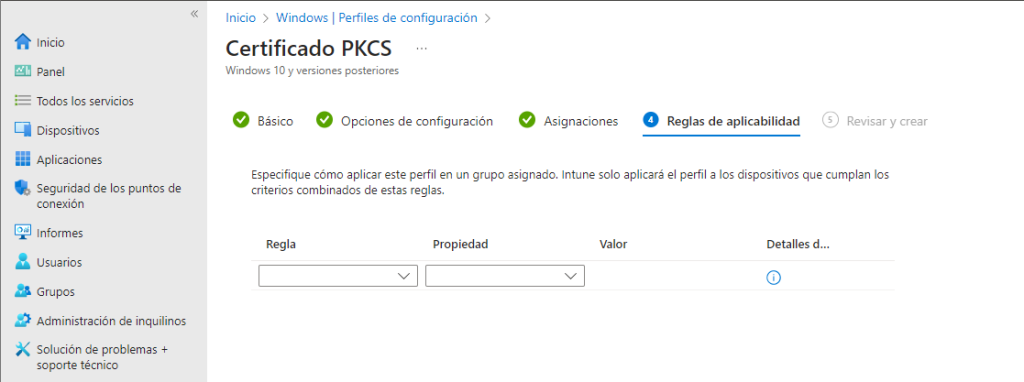

Especificamos las reglas de aplicabilidad si tuviésemos.

Revisamos y pulsamos en Crear.

Es posible que veamos algunos errores de asignación al desplegar el perfil de configuración, ya que primero debe haberse desplegado el certificado raíz. No hay ningún problema con esto, simplemente tendremos que esperar a que finalice el despliegue y empezaremos a ver los valores en verde.