La infraestructura de clave pública (y privada, por supuesto) es muy utilizada en el entorno empresarial. Por lo que será una de las primeras tareas que tendremos que desempeñar para garantizar la seguridad de las comunicaciones.

Con esta infraestructura, podremos emitir certificados para nuestros usuarios y equipos en el entorno del Active Directory, que podremos utilizar para firmar documentos, cifrar correos y archivos, autenticarse en la conexión WiFi… La cantidad de usos es inimaginable.

Los pre-requisitos para configurar la infraestructura de clave pública son:

- Windows Server 2016+

- Active Directory

Instalación del rol de Entidad de certificación

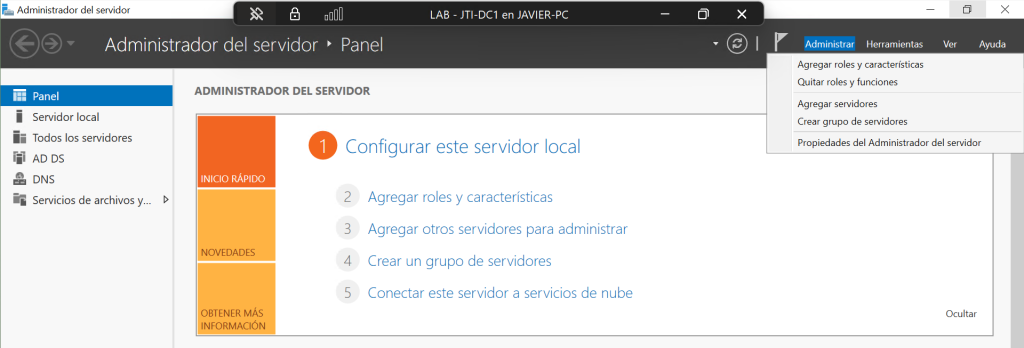

El primer paso es instalar el rol de Entidad de certificación. Para ello, abrimos el Administrador del servidor y pulsamos en Administrar > Agregar roles y características.

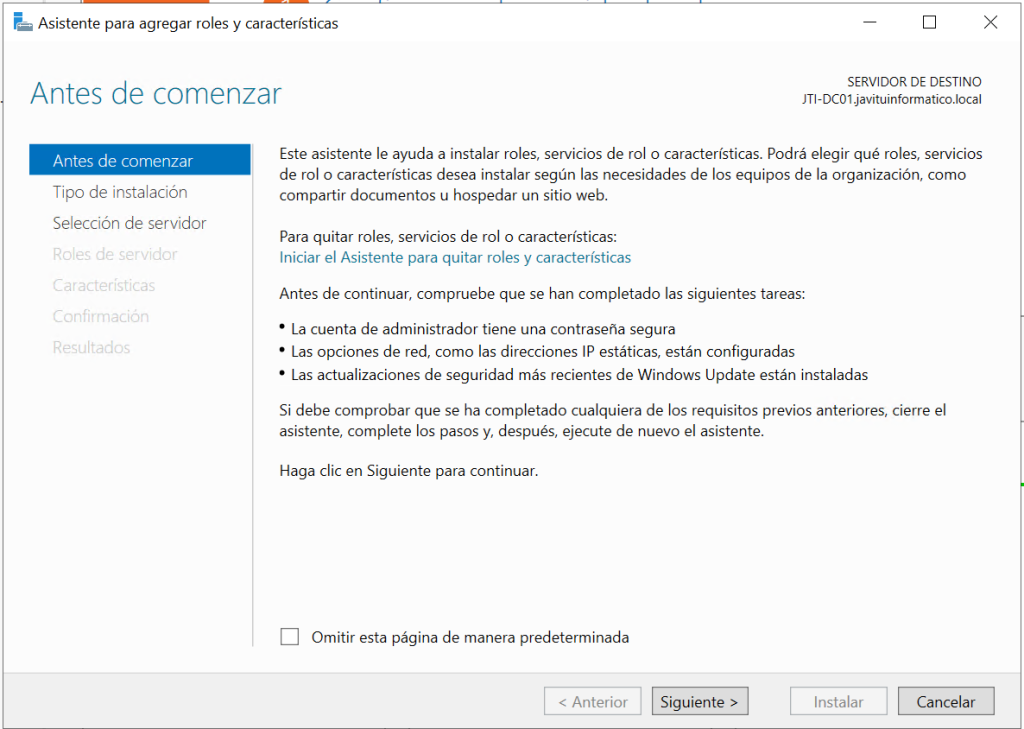

Como siempre, la primera pantalla del asistente la saltamos pulsando en Siguiente.

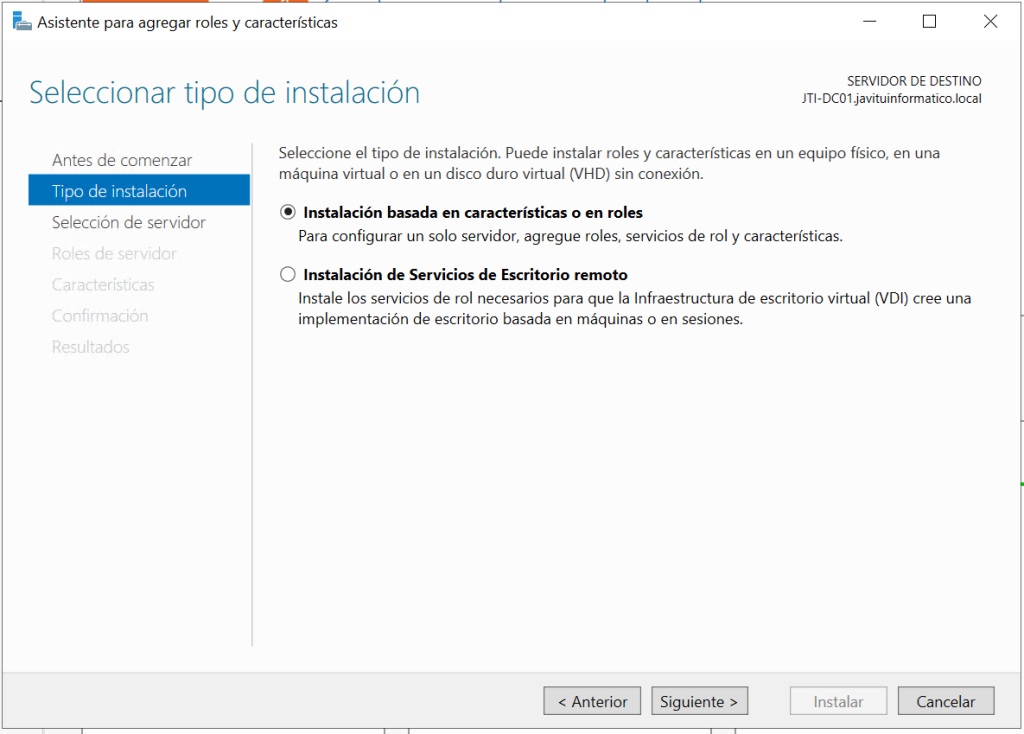

En cuanto al tipo de instalación, marcamos la casilla «Instalación basada en características o en roles». Pulsamos en Siguiente.

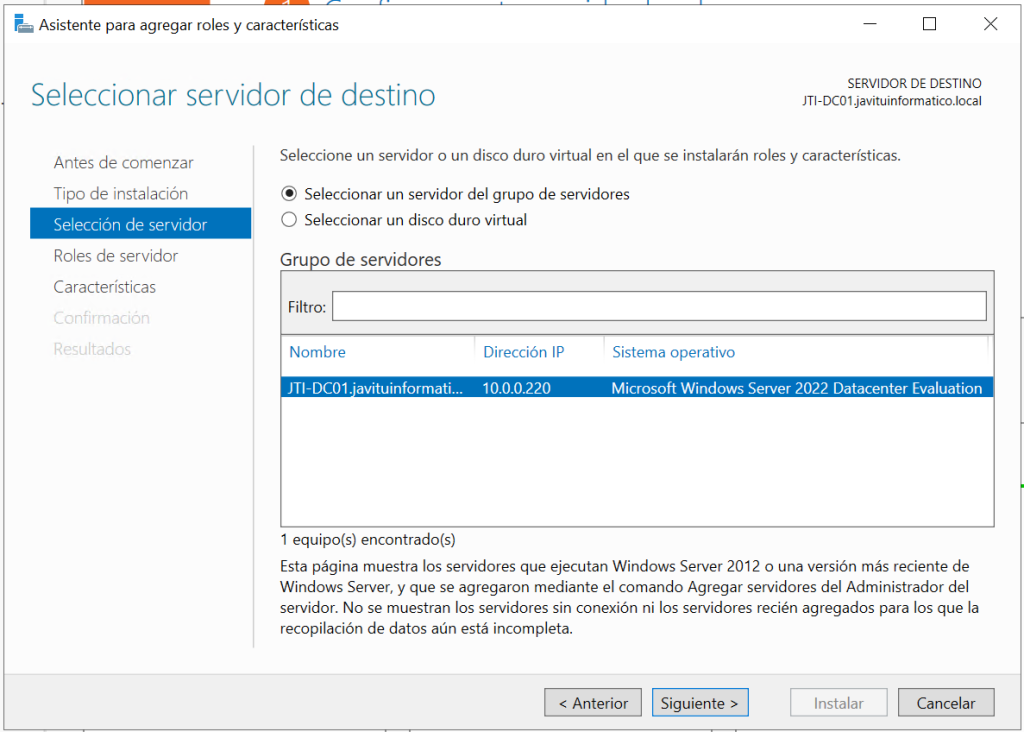

Después, seleccionamos el servidor de destino. Recuerda que si tienes varios servidores en el mismo dominio, pueden aparecer varios en la lista. Pulsamos en Siguiente.

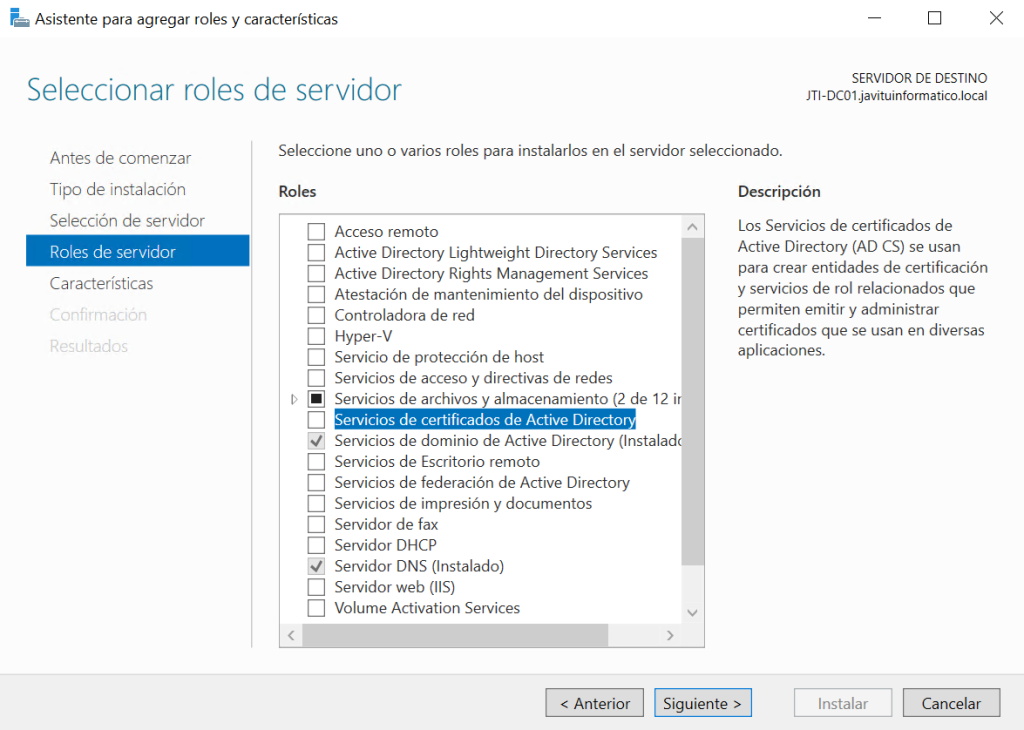

El rol que vamos a elegir es «Servicios de certificados de Active Directory». Marcamos la casilla y aparecerá una ventana de diálogo con las herramientas que se van a instalar junto con el rol.

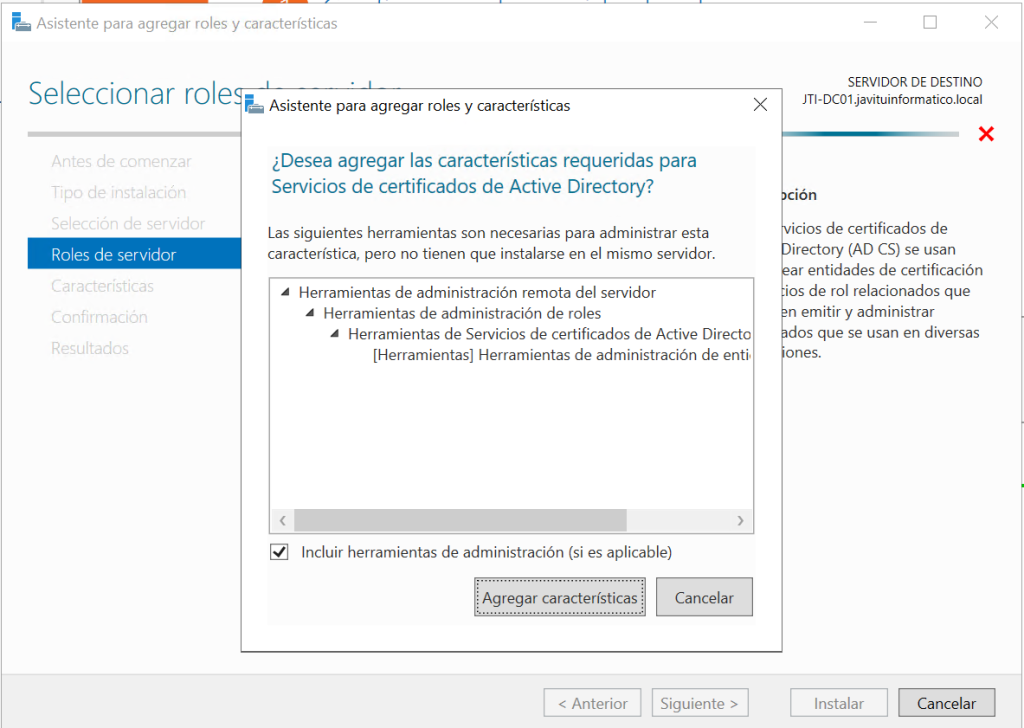

En esta ventana, simplemente, tenemos que pulsar en Agregar características y pulsamos en Siguiente.

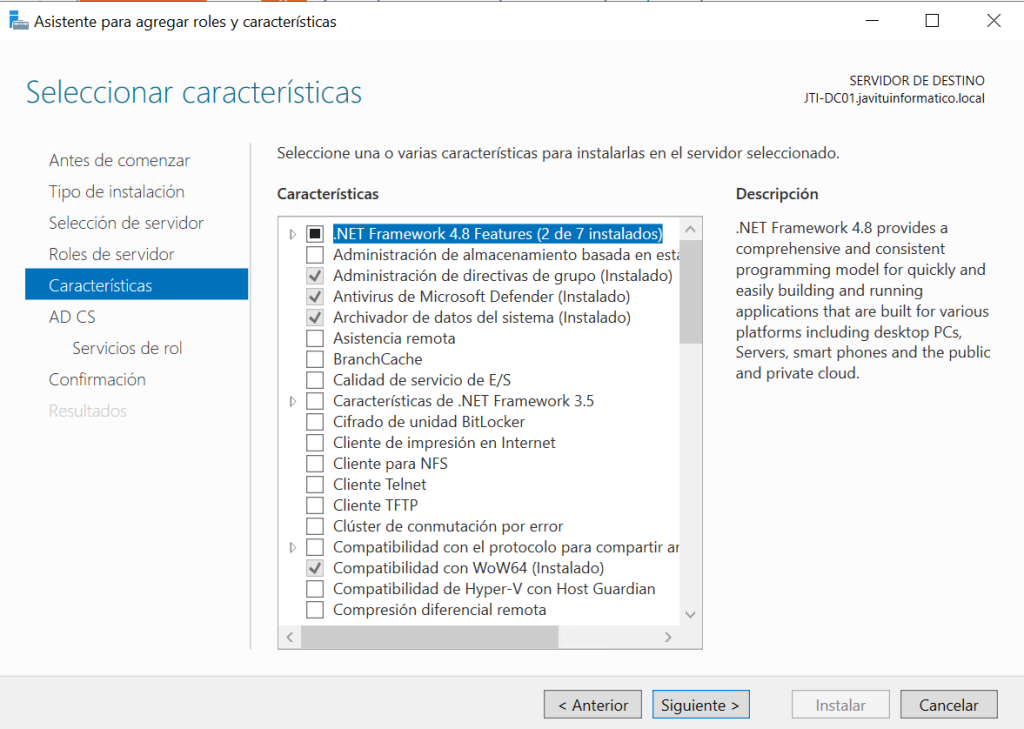

En el paso «Seleccionar características» no hacemos nada y pulsamos en Siguiente.

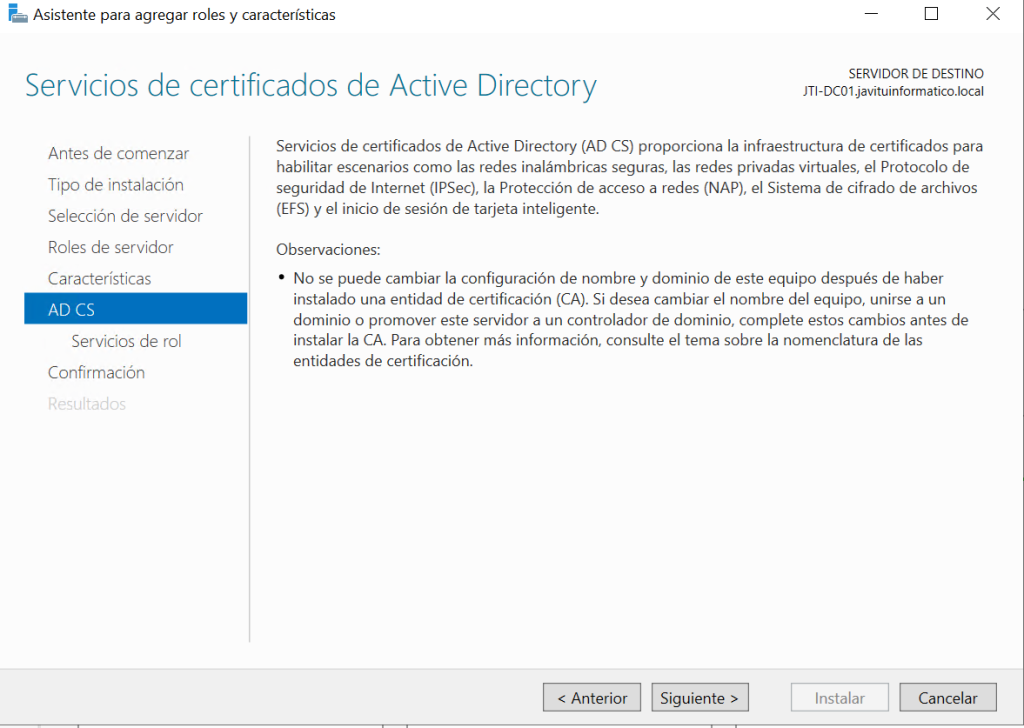

Como no podía ser de otra manera, el asistente nos explica en la pantalla a continuación en qué consiste el rol que vamos a instalar. Pulsamos en Siguiente.

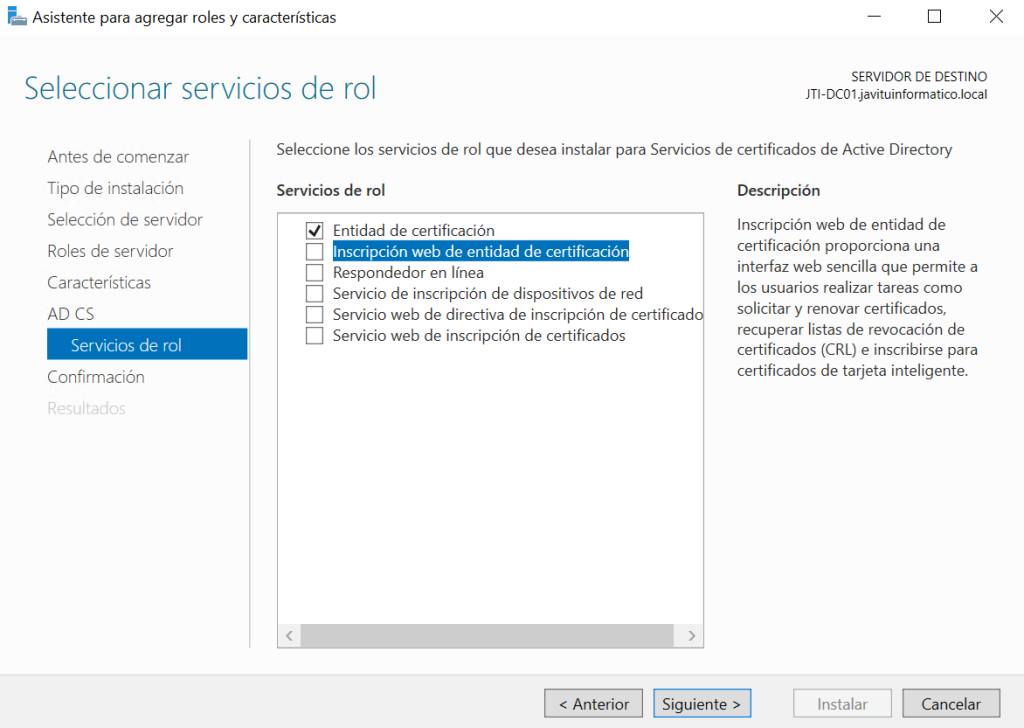

En cuanto a los servicios de rol, dependerán de nuestras necesidades, pero lo habitual es elegir «Entidad de certificación» e «Inscripción web de entidad de certificación».

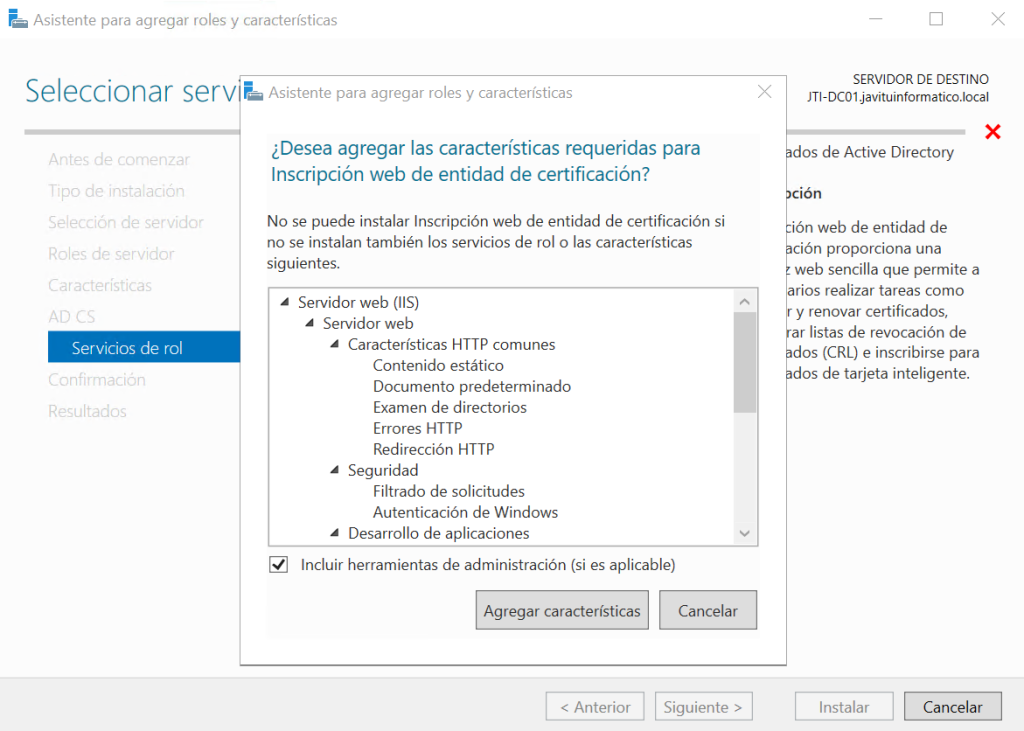

Nuevamente, aparecerá una ventana indicando las características dependientes que se van a instalar. Pulsamos en Agregar características y Siguiente.

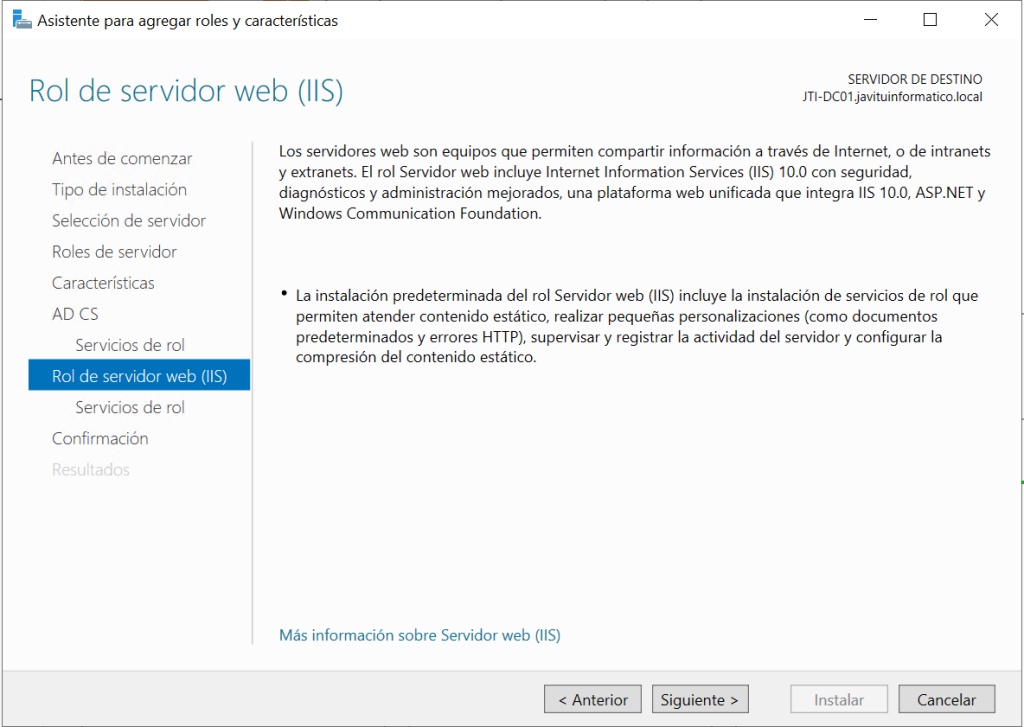

Ahora, el asistente nos explica la funcionalidad del rol de servidor web (IIS). Pulsamos en Siguiente.

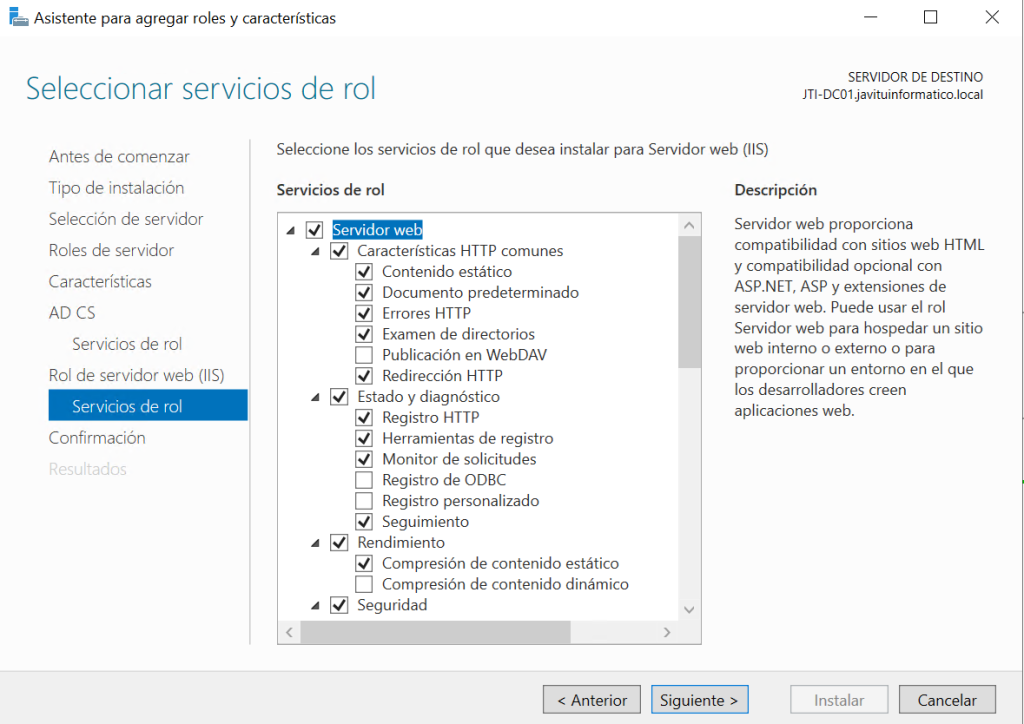

En la pantalla para seleccionar los servicios de rol, dejamos las opciones por defecto y pulsamos en Siguiente.

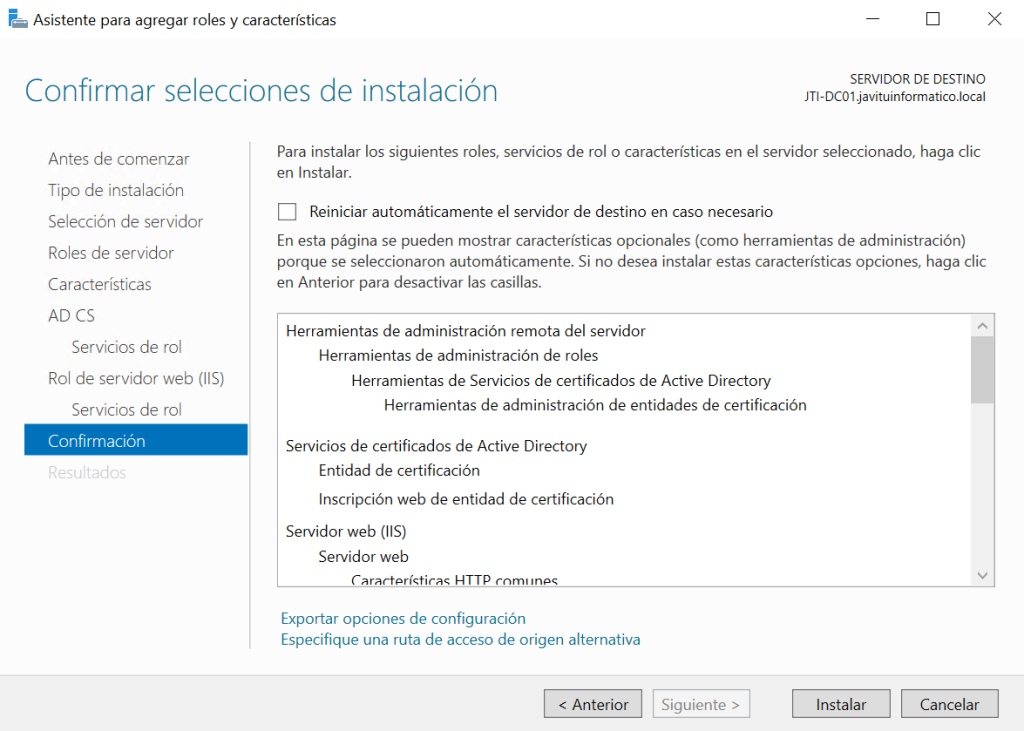

Confirmamos toda la configuración elegida en el asistente pulsando en Instalar.

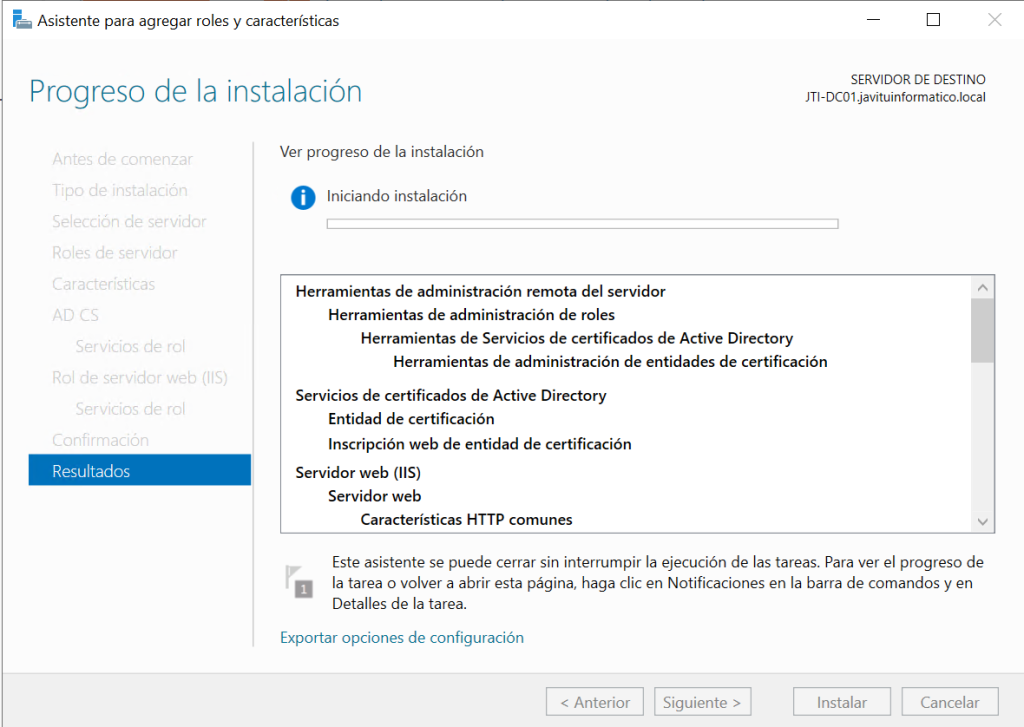

Ahora, solo tenemos que esperar a que finalice la instalación del rol.

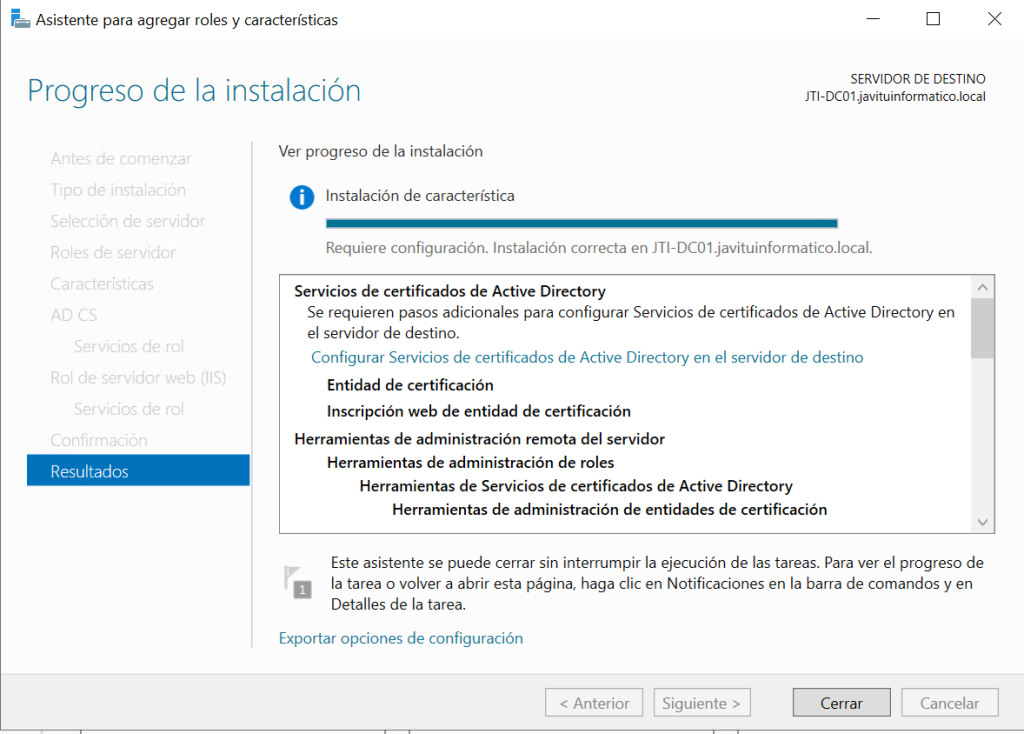

Finalmente, tendremos el rol instado y pulsamos en Cerrar para salir del asistente.

Configuración de la entidad de certificación empresarial

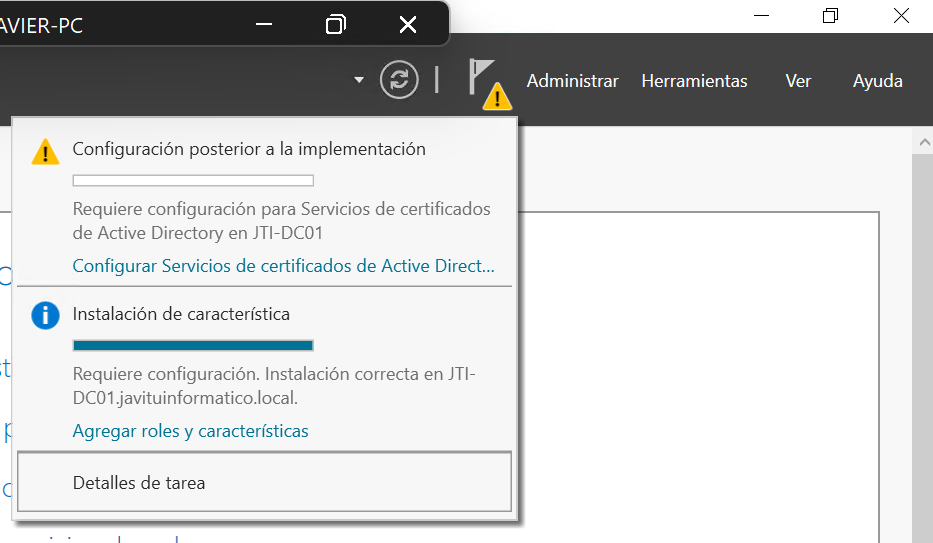

Igual que, cuando instalamos el rol de Active Directory, aparecerá una advertencia en el Administrador del servidor. Pulsamos sobre ella y hacemos clic en «Configurar Servicios de certificados de Active Directory».

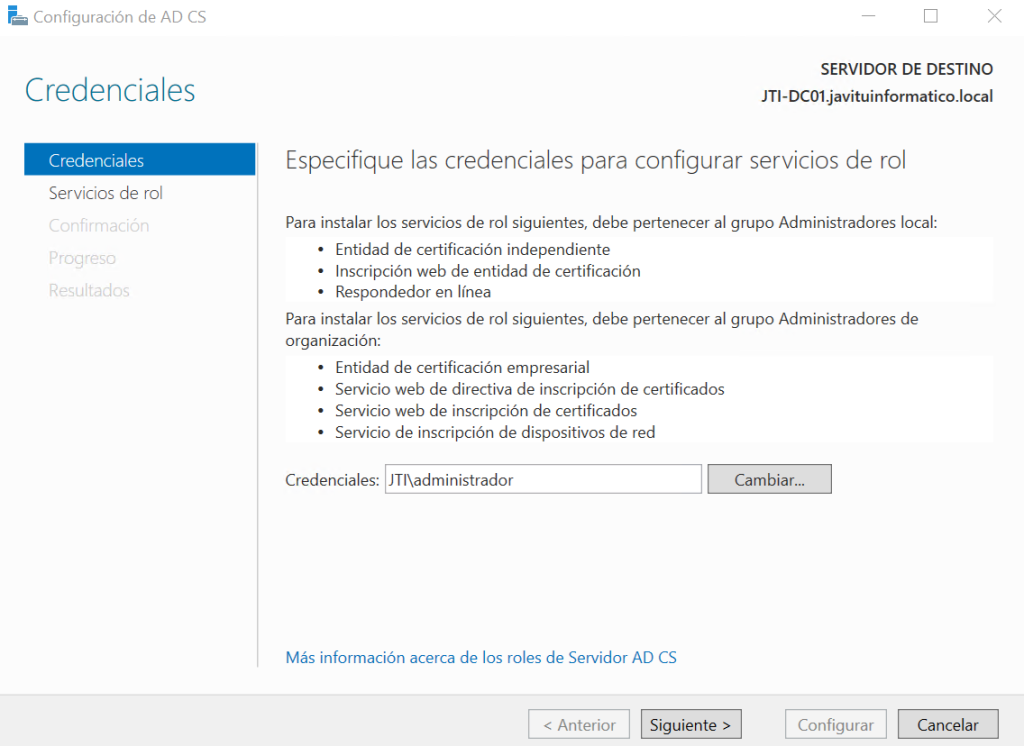

El primer paso es especificar las credenciales de un usuario que sea Administrador local sobre la máquina y que pertenezca al grupo Administradores de empresa en Active Directory. Si el usuario con el que estamos haciendo el procedimiento es Administrador del dominio, podemos dejarlo por defecto y pulsar en Siguiente.

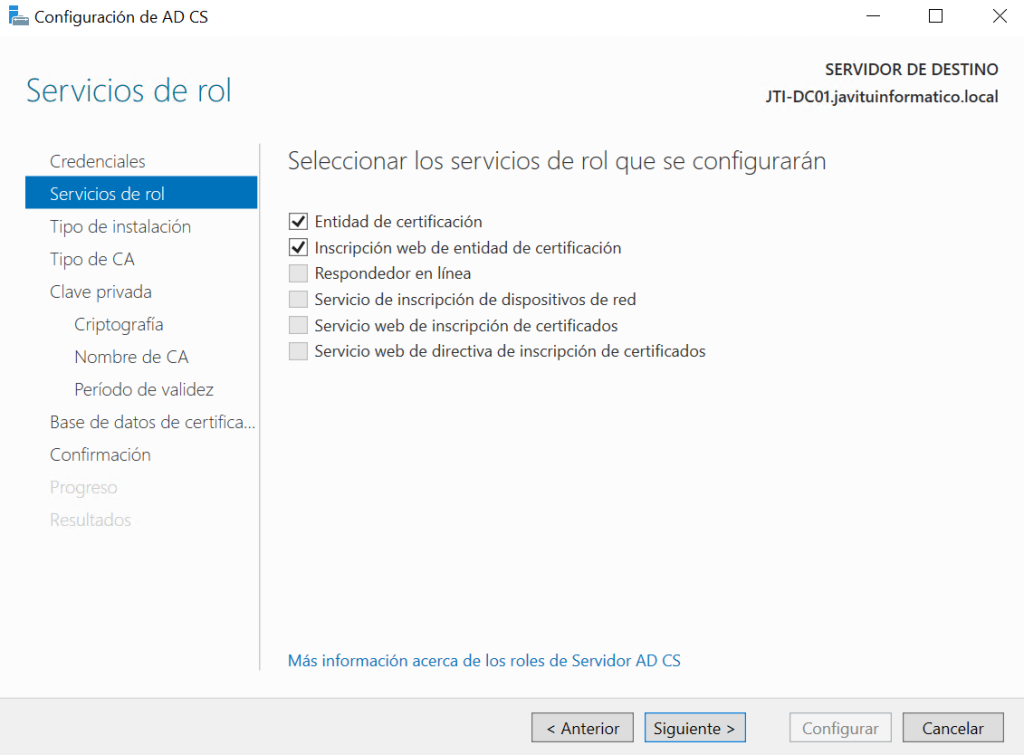

Los dos servicios de rol que vamos a marcar son los mismos que elegimos durante la instalación del rol: Entidad de certificación e Inscripción web de entidad de certificación. Pulsamos en Siguiente.

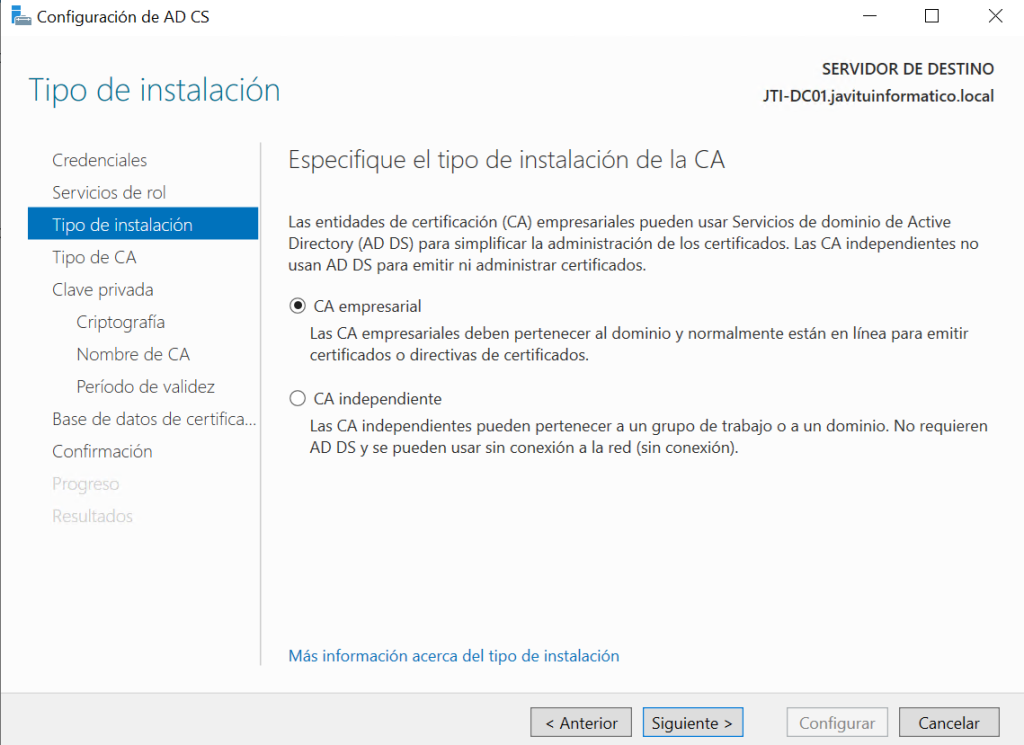

En cuanto al tipo de instalación de la CA, como va a estar integrado con el dominio, elegimos CA empresarial y pulsamos en Siguiente.

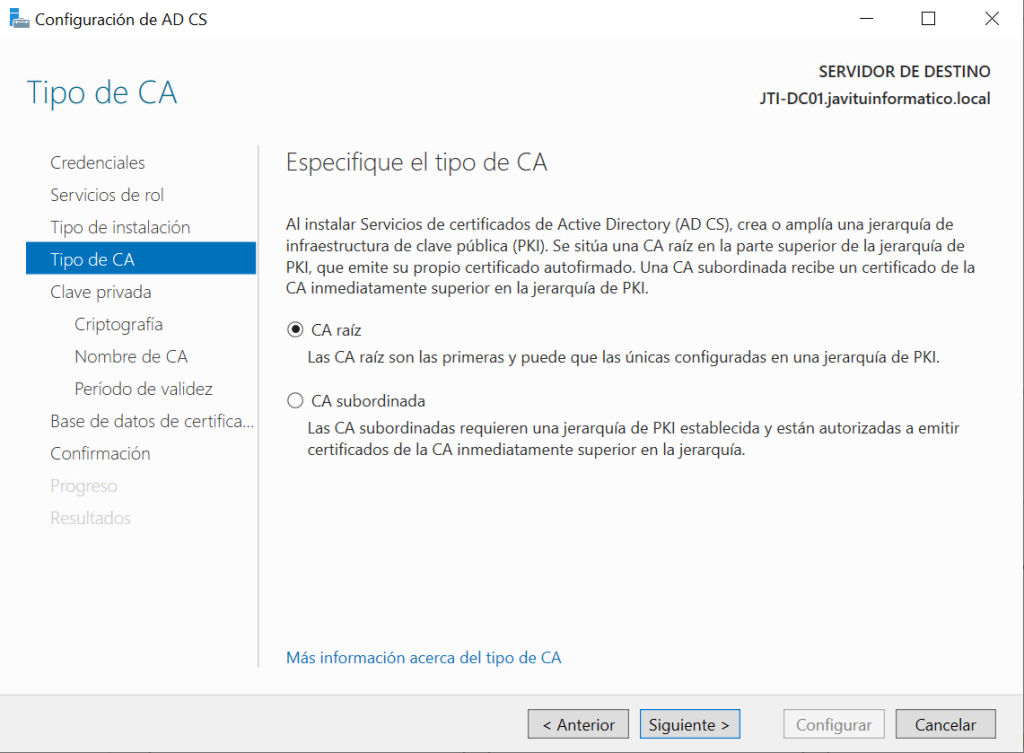

Como este es el primer servidor de servicios de certificado, elegimos CA raíz como tipo de CA y pulsamos en Siguiente.

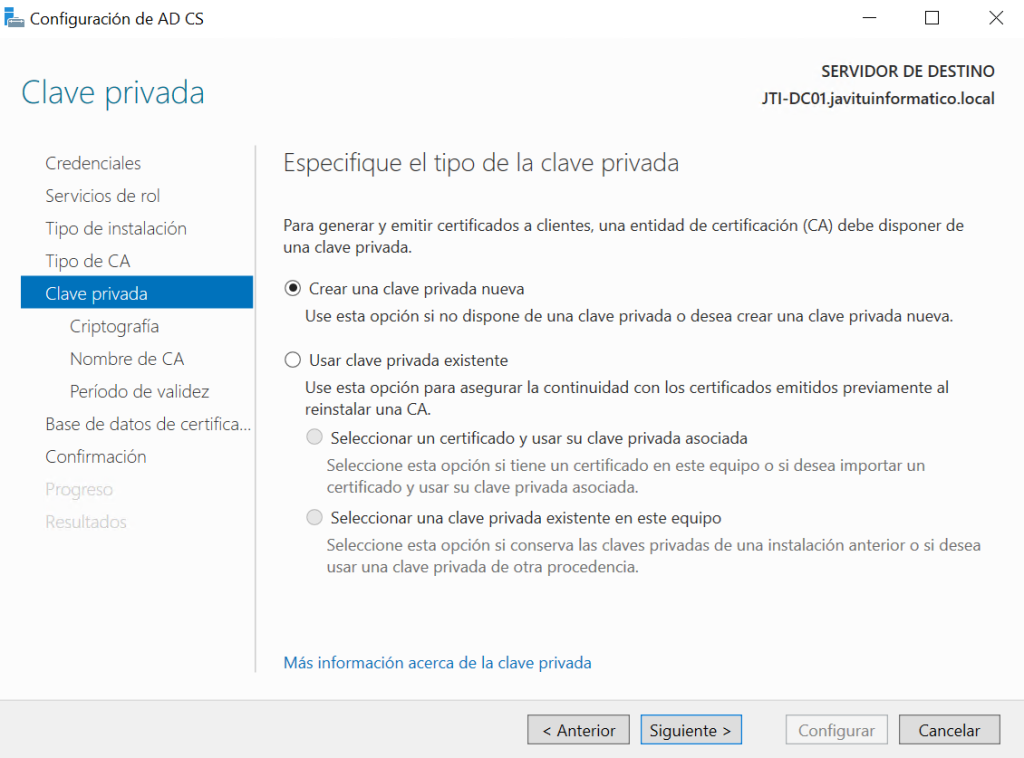

En cuanto al tipo de la clave privada, elegimos Crear una clave privada nueva. Pulsamos en Siguiente.

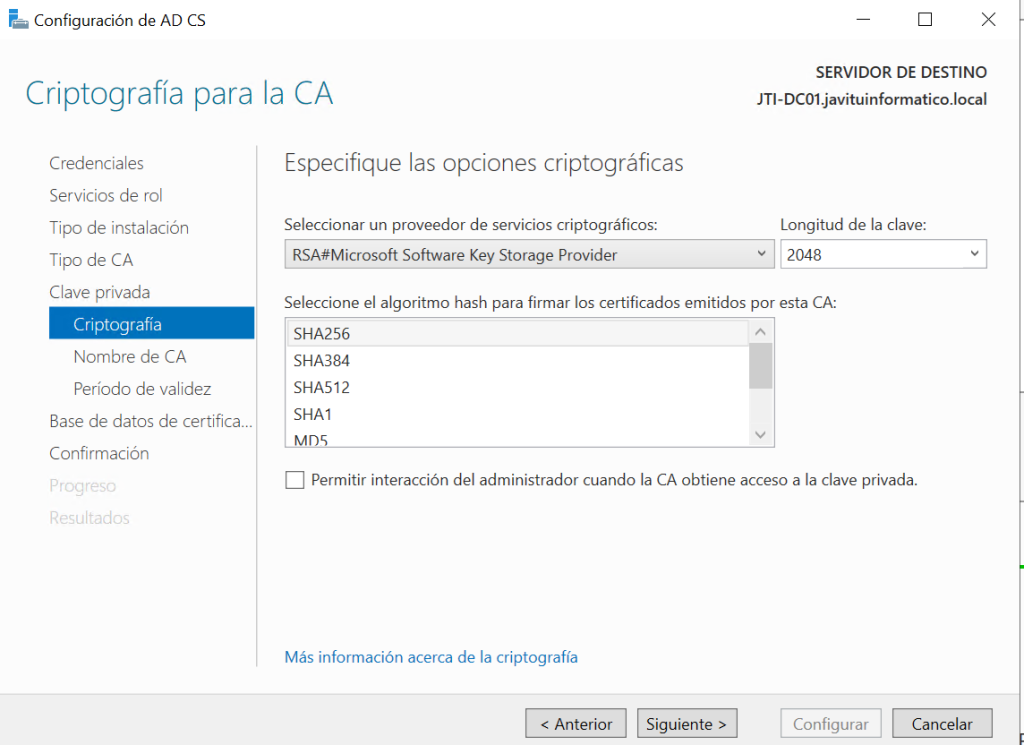

En la pantalla de Criptografía para la CA, dejamos Mcrosoft Software Key Storage Provider como proveedor y la longitud en 2048. El algoritmo hash lo dejamos en SHA256. Pulsamos en Siguiente.

Aunque podemos elegir una longitud de clave de 4096 y algoritmos más seguros como SHA512, la configuración por defecto nos garantiza la máxima compatibilidad de los certificados con otras aplicaciones.

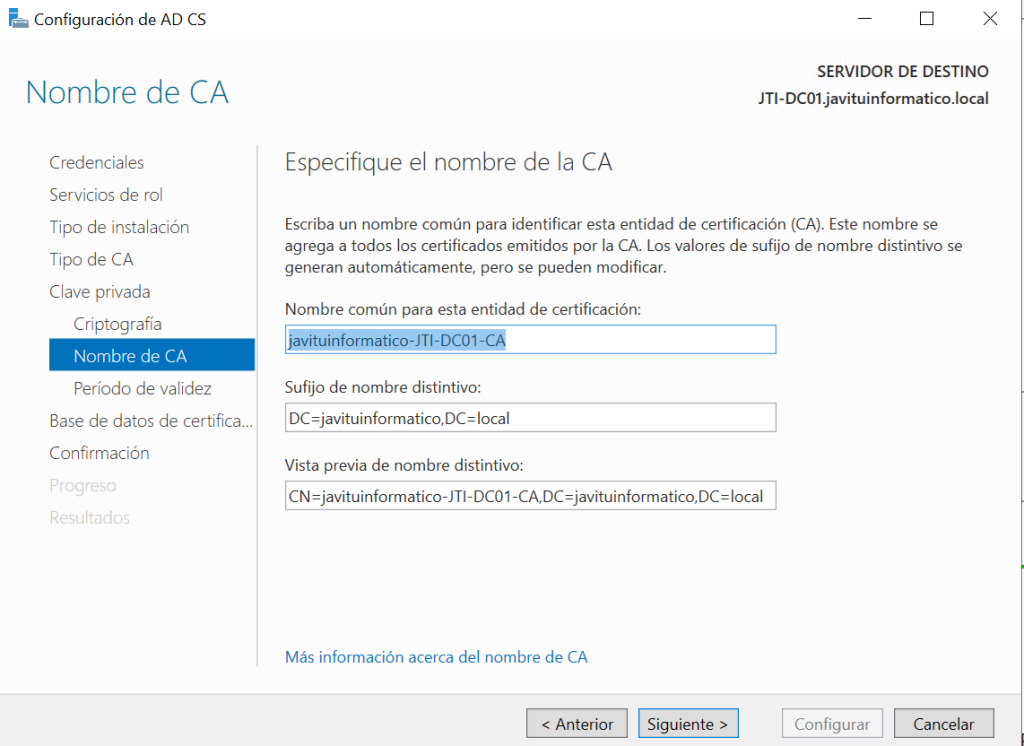

Ahora, especificamos el nombre común para la entidad de certificación. Normalmente, será el nombre del servidor + «-CA». Sin embargo, si solo vamos a utilizar un servidor para la entidad de certificación, la nomenclatura recomendada es «Nombredelacompañía-CA». Pulsamos en Siguiente.

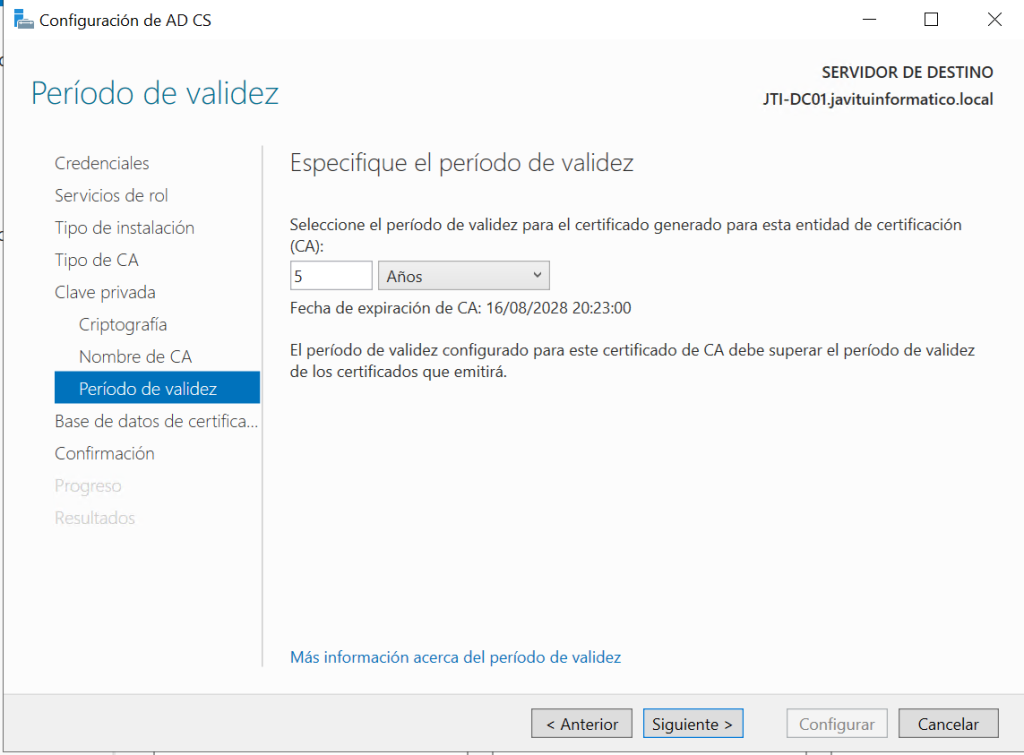

Aunque en certificados de cliente el periodo de validez suele ser de un año, el certificado raíz debe tener una duración superior. En este caso, serán 5 años. Pulsamos en Siguiente.

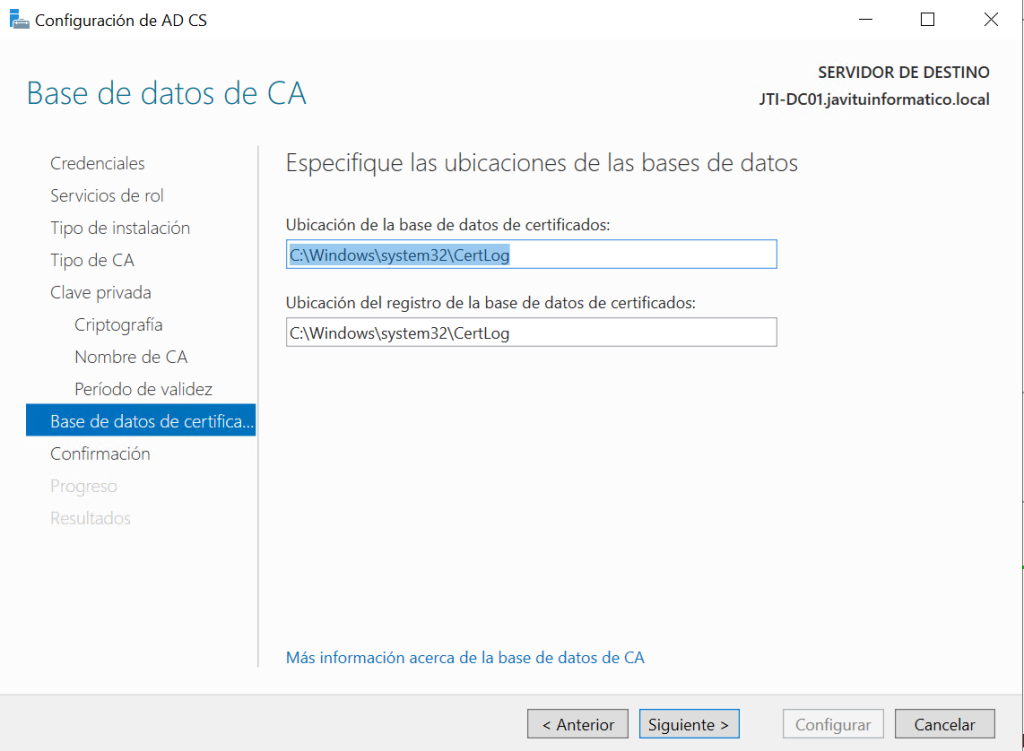

En la pantalla de Base de datos de CA, dejamos la configuración por defecto y pulsamos Siguiente.

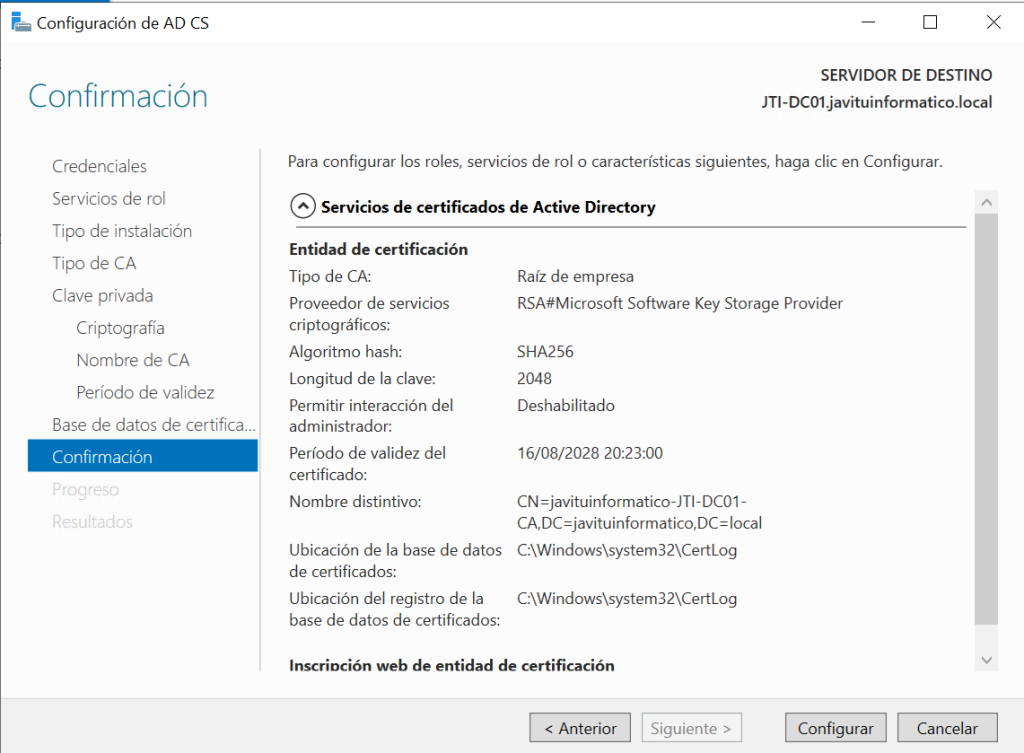

Por último, revisamos las configuraciones elegidas y pulsamos en Configurar.

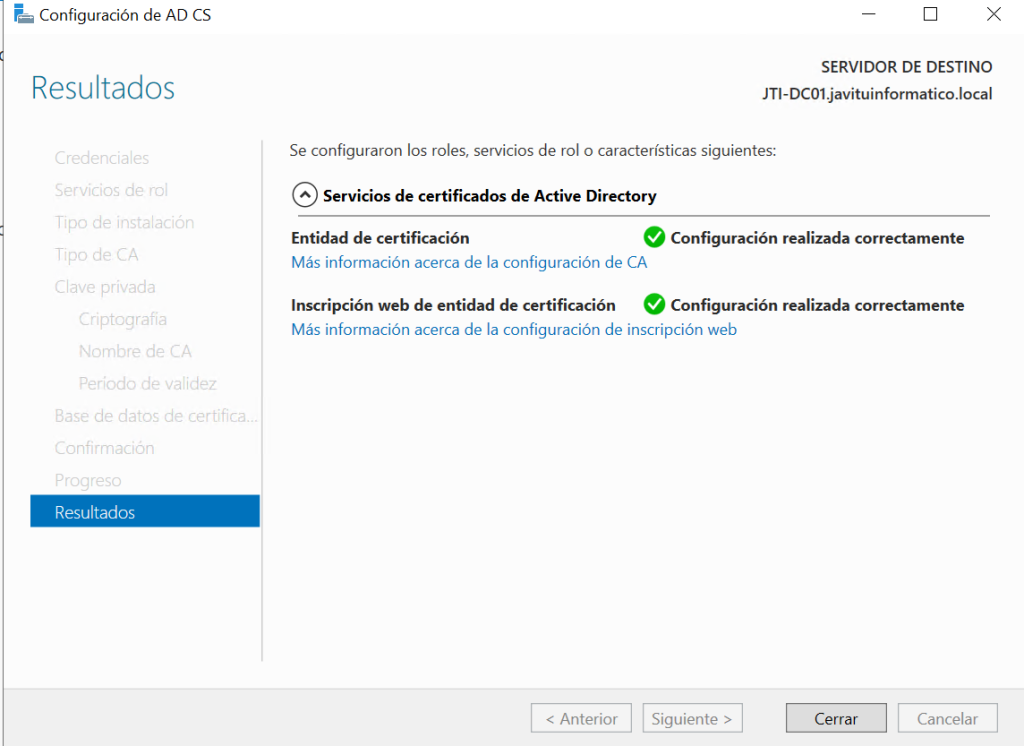

Esperamos un par de minutos y, si todo ha ido bien, veremos los mensajes «Configuración realizada correctamente». Pulsamos en Cerrar.

Ahora, ya podremos empezar a desplegar certificados de usuario o de equipo para cifrar correos, iniciar sesión en recursos de la empresa… Con directivas GPO o a través de Intune.

En los próximos días, os enseñaré a desplegar los certificados de usuario a través de Intune.